QR码是”Quick Response Code”(快速响应码)的缩写,是一种二维码。它是由日本公司Denso Wave于1994年开发的一种矩阵条形码。QR码可以存储大量数据,包括文本、链接、数字等信息。相比传统的条形码,QR码具有更高的数据容量和更快的扫描速度。对照到国内,就是大家常常使用的二维码。对于步入互联网金融时代的我们,扫描二维码已经成为日常支付的手段。

而在二维码攻击中,骗子利用二维码将用户重定向到一个凭证窃取页面,根据用户的设备调整重定向链,其目标是安装恶意软件并窃取凭证。Check Point的实时网络威胁地图在两周内发现了2万起二维码攻击事件,凸显了二维码在面对网络犯罪的脆弱性。

Hackread.com此前曾报道,Check Point Research注意到在2023年8月和9月之间,二维码的钓鱼攻击激增了587%。这可能归因于电子邮件安全解决方案中缺乏二维码保护以及广泛使用二维码扫描。

安全供应商努力开发新的保护措施,但威胁行为者则以二维码攻击的新变体作出回应。最近,Bitdefender观察到使用深度伪造视频进行加密货币盗窃的YouTube串流劫持活动的增加。YouTube串流劫持是一种犯罪行为,犯罪分子通过直播弹出窗口、二维码和恶意链接窃取账户。

在2023年10月,SlashNext报告称,使用Quishing和QRLJacking的基于二维码的钓鱼攻击有所增加。Quishing涉及在各种平台上传播带有恶意下载链接的二维码,将用户重定向到钓鱼网站或下载恶意软件。

这是因为二维码有多层混淆,包括二维码本身、对另一个域的盲目重定向以及反向工程防护负载。这些层可以用来将用户重定向到可疑活动或虚假登录页面而黑客可以通过使用有条件的重定向来提高成功率。

攻击者发送具有条件重定向的二维码,利用社交工程技术和BEC 3.0。Check Point的研究人员提供了多个这种钓鱼尝试的例子。例如在其中一种情况下,用户被要求通过扫描二维码获取年度缴款报表。

“二维码具有基于浏览器、设备、屏幕大小等的有条件目标点”,Check Point Research在向Hackread.com分享的报告中指出。

用户的设备类型会影响链接的显示,例如Mac用户看到一个链接,而Android用户看到的是另一个链接。然而,结果是相同的。然而,这些攻击突显了钓鱼尝试的令人信服的性质以及多层次网络安全在防范此类攻击后果方面的重要性。

通常,如果第一个重定向是干净的,默认安全策略,自动放行。然而,完整的安全解决方案可以通过阻止多个安全策略来防止这些攻击。这包括电子邮件安全、浏览器安全、移动安全、防恶意软件和交付后安全。这些安全策略一起工作,以便阻止可疑行为、检查网站并解码二维码攻击。

但是这些攻击难以检测或防范,存在多个混淆层,安全专业人员需要基于人工智能的安全、解码二维码攻击的能力以及多层次的保护。

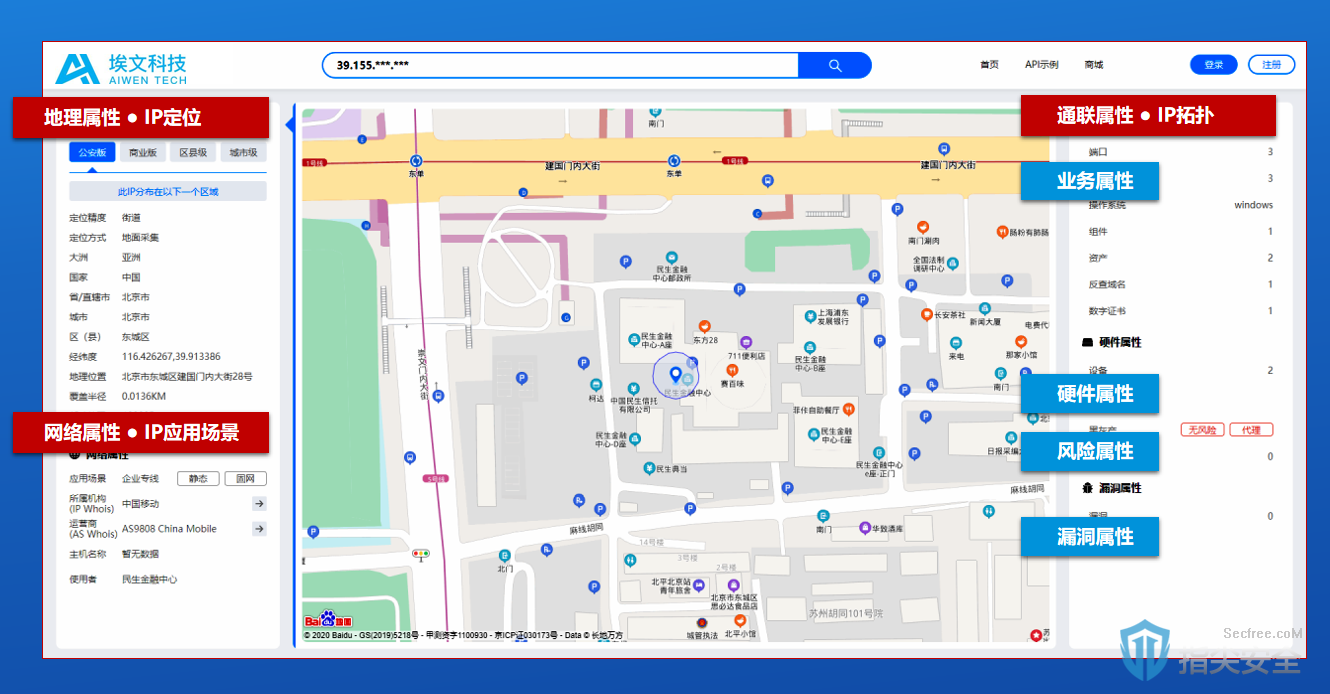

而IP可判定和分析网络活动,在二维码被攻击的情境下,这些功能可以帮助追踪攻击者的活动路径,对高风险IP报警,从而加强对二维码攻击的应对能力。通过实施这些最佳实践,安全专业人员可以大大防范钓鱼攻击并保护他们的系统。

参考资料:

https://www.hackread.com/qr-code-phishing-social-engineering-scams/