笔者通过对数百个真实项目引入组件的分析选出了该组件的常见漏洞进行分析。本次分析的是CVE-2022-22885,Hutool-http执行HttpRequest操作时的证书验证漏洞

漏洞编号:CVE-2022-22885

漏洞类型:CWE-295 证书验证不正确

CVSS评分:CVSS v3.1:9.8

漏洞危害等级:超危

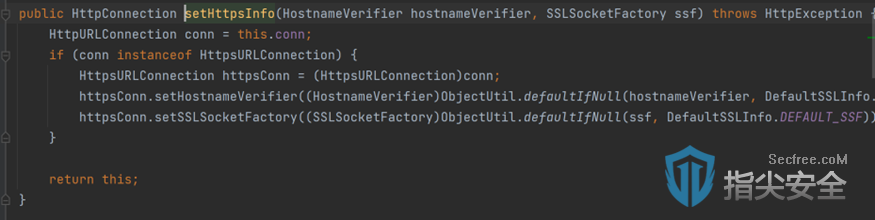

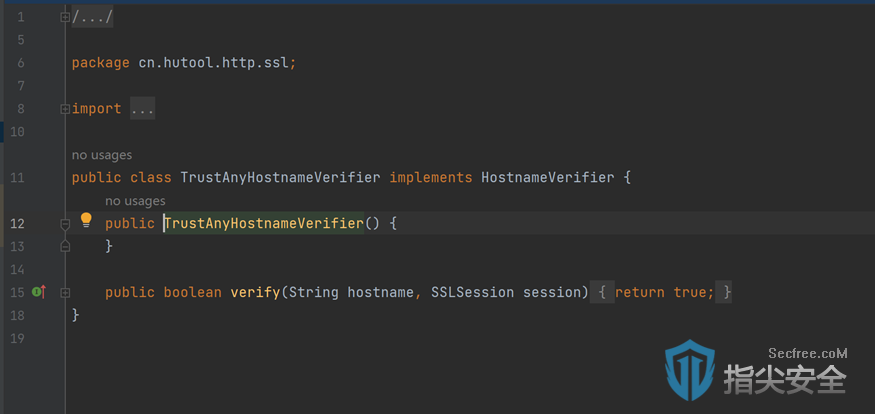

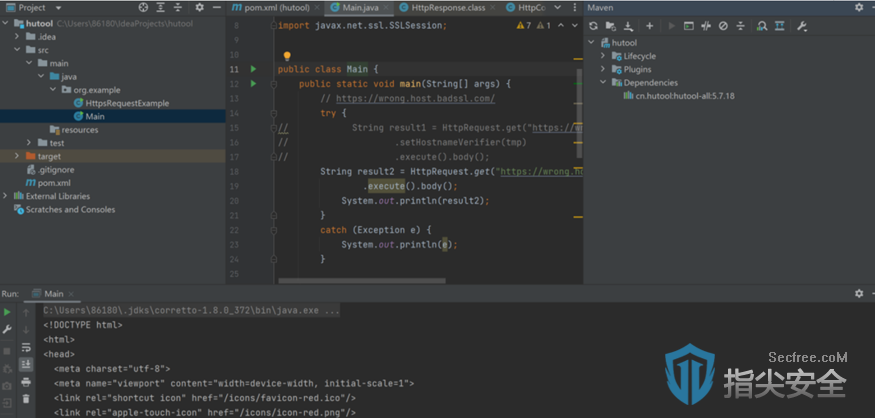

该漏洞产生的原因在于Hutool HttpUtil的setInfo函数传入的hostNameVerfier默认的为TRUST_ANY_HOSTNAME_VERIFIER。

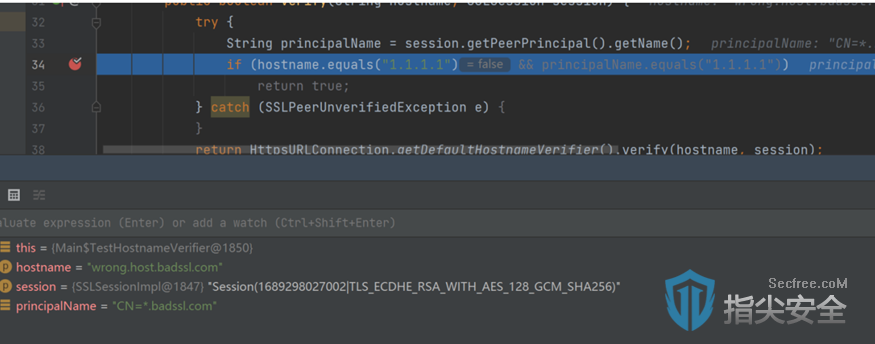

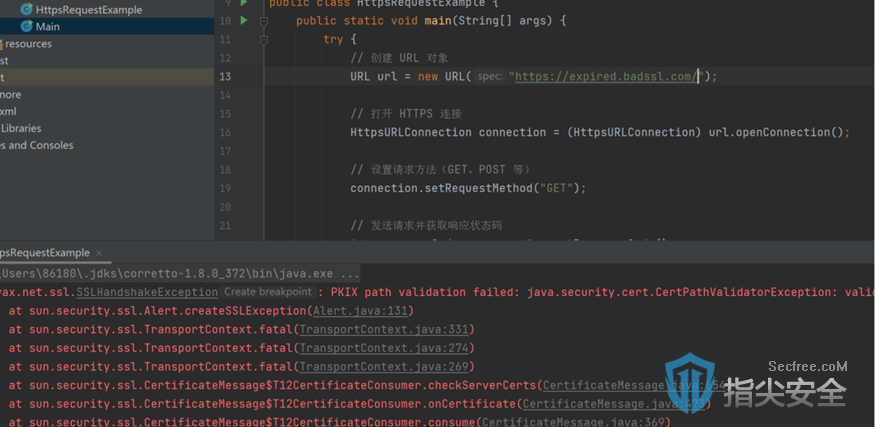

Java自带HttpsURLConnection访问hostname与证书不匹配时报错。

成功返回页面内容。

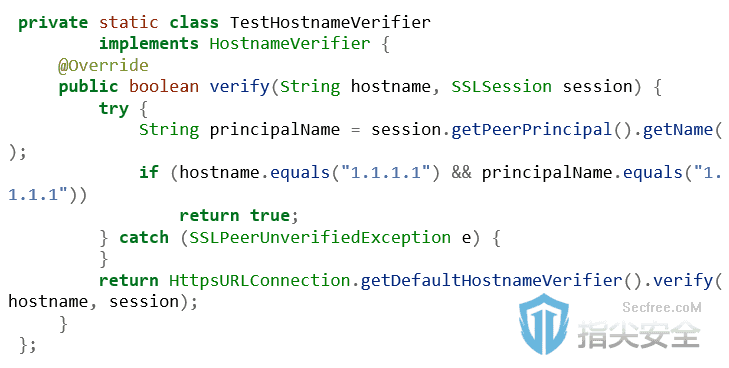

使用自定义的HostnameVerifier对证书主体名称和hostname进行校验。