1. 概述

攻防有道,兵马未动,情报先行,克敌制胜的先机往往就蕴藏在纷繁情报中,对情报的抽丝剥茧成为战略性关键因素。情报的获取,不仅仅关乎技术竞争的较量,更是一场看不见烟火的信息与谋略的攻守之战。在攻防演练中,亦是如此,威胁情报也是网络攻防中克敌制胜的关键所在。而随着攻防对抗转向加密化的趋势,构建和提升加密视角下的威胁情报能力,是对抗加密威胁的重要手段,也是更全面地掌握攻击方所采用的攻击方式、攻击技术、攻击策略等威胁情报信息的重要基础。

传统威胁情报,在面对加密流量威胁时,与安全产品的联动更多从IOC着手,对于加密流量的通信特征缺少关注。为解决这一问题,可以围绕加密资产信息、加密要素信息等加密特征,构建加密威胁情报能力,应对加密流量威胁。

2. 基础威胁情报能力建设

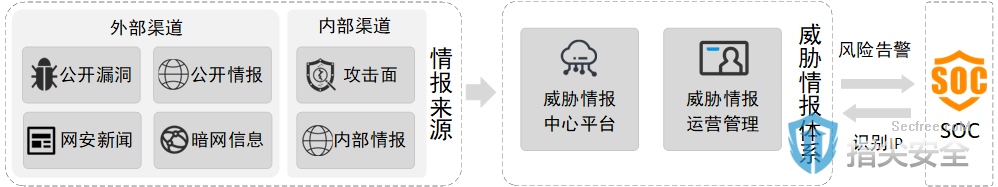

在基础威胁情报能力的建设过程中,情报信息的采集与分析是威胁情报体系的基础,也是威胁情报体系建设过程中不可或缺的一个环节。通常,情报来源于内部和外部两个渠道,外部渠道包括公开漏洞、公开情报、网络攻击新闻、暗网信息、商业情报等,内部渠道包含攻击面、内部日志分析等。通过内部和外部两个渠道生产的威胁情报数据,融入加密威胁情报体系,引入大数据关联、AI深度学习、行为分析、同源分析等技术,提升对各类渠道获取的威胁情报进行分析研判效率,有效与安全运营中心及其他网络安全产品进行融合,提升威胁检测能力。

3. 加密威胁情报能力提升

在攻防演练场景中,对于加密威胁情报能力,可以从四个方面进行建设和提升,分别是风险加密资产识别、限定域指纹构建、同源加密威胁关联和攻击设施主动探测。

3.1. 风险加密资产识别

资产盘点与暴露面收敛是攻防演练启动阶段和备战阶段需要重点关注的事项,对加密资产进行盘点及风险收敛同样重要。从加密要素角度出发,可以从三个方面识别风险加密资产:

- 加密协议层面:关注协议版本、加密套件、扩展项,尤其是使用低版本协议、弱加密算法、弱签名算法的资产;

- 数字证书层面:关注证书版本、证书序列号、证书有效期、证书自签名、证书颁发者与使用者、证书扩展性、证书公钥、证书签名、证书链,尤其是过期证书、自签名证书;

- 加密数据层面:关注加密算法,尤其是使用弱加密算法对数据进行加密处理的资产。

3.2. 限定域指纹构造

常见针对加密资产的指纹,如JA3、JA3S和JARM等,可以有效识别目标加密资产,但也同样面临着指纹碰撞的问题,当这些指纹应用于加密威胁情报时,就会产生一定误报。为提升指纹准确性,可以基于加密要素信息,进一步构造更为精确的限定域指纹库。

限定域指纹可以针对客户端和服务端分别展开,主要依据TLS版本、加密套件、扩展信息及其他信息进行计算得到。在一些场景下,可以联合客户端和服务端信息,进一步提升准确性,构建完全限定域指纹应用于威胁检测中。

3.3. 同源加密威胁关联

同类别的网络资产具有一定的相似性,而加密资产同样具有类似的特征,可以基于网络空间资产测绘技术,有效结合攻击方使用的攻击武器、攻击资源中所提取的加密要素信息,针对攻防演练场景下的黑客工具、热门商业木马及恶意家族等进行精细化威胁关联,快速发现同源加密威胁,达到“克敌机先”的效果。

比如,针对HTTPS协议的网络资产,我们可以从响应头、响应体及证书等多个维度提取相似性特征,通过这些相似性特征,我们可以进一步关联与挖掘。通过这种方式,可以对已发现的攻击设施进一步延伸和拓展,形成同源加密威胁资产列表,应用于加密威胁感知中。

3.4. 攻击设施主动探测

反向C&C通道是攻防演练场景下的常用通信手段,而C&C的识别与发现是加密威胁情报能力的重要体现。在前期准备阶段,需要跟踪分析黑客工具、热门商业木马及恶意家族,可以基于通信样本的行为特征、通信信息和加密要素信息,提取加密特征,构造上线包、心跳包与指令响应包,进而进行主动探测获取C&C信息,提前掌握攻击设施。

在保障阶段,需要及时应对变种攻击,从变种中发现固定特征或变化特征。对于固定特征,本质属于同类威胁,一部分可以在同源加密威胁关联中发现,另一部分可以主动探测中掌握。对于变化特征,应及时构造探测特征并进行实时探测,获取相关配置C&C信息,实时感知并掌握攻击方攻击设施资源。

4. 总结

近年来,随着加密手段在网络攻击中占比不断攀升,攻防演练场景下的加密方式也日趋多样与复杂,加密威胁逐步成为传统安全产品面临的重要挑战。观成科技基于多年来在加密网络空间的威胁检测、威胁分析、威胁挖掘、威胁探测、威胁响应和威胁处置能力,形成具有加密要素多层面解析、同源威胁精细化关联、攻击设施深度挖掘和AI驱动高质量情报生产等特色的加密威胁情报平台,可以有效补充传统安全产品加密威胁检测能力。在2022年的攻防演练中,观成瞰雾-加密威胁情报平台首次参与即有亮眼发挥,多次输出关键加密威胁情报,补齐安全产品加密威胁检测能力,做到“先知先防”,为客户最大程度减少损失做出贡献。