近日,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)监测到针对我国高校与科研机构的Coffee勒索病毒再次出现了新变种,这是继Coffee勒索病毒在2022年1月首次出现后的再度“升级”。

经360安全分析团队研判分析,新变种对加密触发方式、加密格式、远程勒索shellcode C2获取方式等进行了更新调整。新变种通过邮箱传播,加密过程更加隐蔽,潜伏期最多可长达15天,同时使用DNS隧道技术来获取C2信息,免杀能力更强,需引起高度重视和警惕。

Coffee勒索病毒新变种的特征对比分析

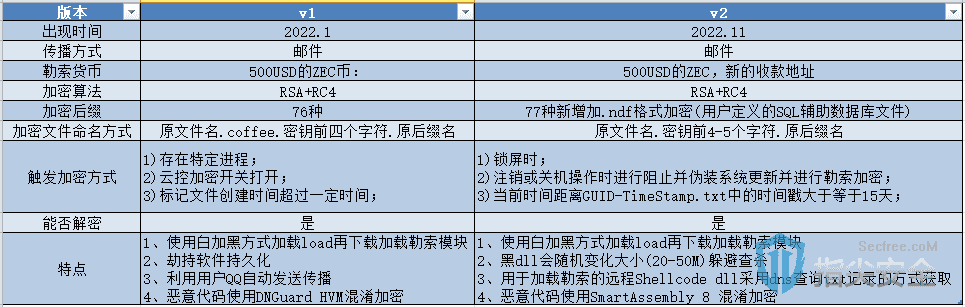

据了解,相较于前期主要通过群发钓鱼邮件、QQ群文件、QQ自动发送等方式进行传播,Coffee勒索病毒新变种主要通过邮箱传播,加密过程更加隐蔽。截止目前,该勒索病毒经过多次版本迭代,下图为对该勒索病毒主要两次版本变化的比较:

勒索病毒Coffee两次版本变化的比较

此外,新变种的加密算法和之前版本并未发生变化,仍然使用RC4加密,以获得快速加密的效果。新变种对触发加密的条件做了限制,使加密过程更加隐蔽!新变种还在获取远程payload地址的方式进行了调整,使用了DNS隧道的方法,在C2信息隐藏在了域名的txt记录中。同时勒索信相关的帮助链接也采用了类似的方式来进行解析更新。

在执行方面,新版病毒也使用了新的免杀手段,在白利用加载的dll会随机生成大小为20-50M的文件,以提升杀软收集样本的难度,躲避杀软查杀。病毒在运行后,会弹出假的VC运行库错误提示框,以迷惑用户。

Coffee勒索病毒快速蔓延

360防勒索整体解决方案精准出击

360防勒索整体解决方案从“云、管、端、地、险”五个维度出发,利用360本地安全大脑、360高级持续性威胁预警系统(360 NDR)、360终端安全检测响应系统(360 EDR)等多款安全产品及360安全服务,帮助用户感知风险、看见威胁、抵御攻击,实现多方位、全流程、体系化的勒索防护。

360本地安全大脑汇聚终端、流量、业务访问等全场景行为数据,通过大数据分析平台进行集中存储和快速检索,进而实现对所有可疑活动的持续监测,360云端专家7*24h值守,协助研判可疑事件,快速发现、分析处置异常行为。360本地安全大脑基于360 EDR、360 NDR的行为类日志开发的XDR分析规则可以检测Coffee勒索软件使用的攻击技战术,确定影响实体范围、联动EDR对受影响主机快速阻断进程、隔离下线,截图为检测其查询域名DNS设置中TXT记录获取C2地址的行为:

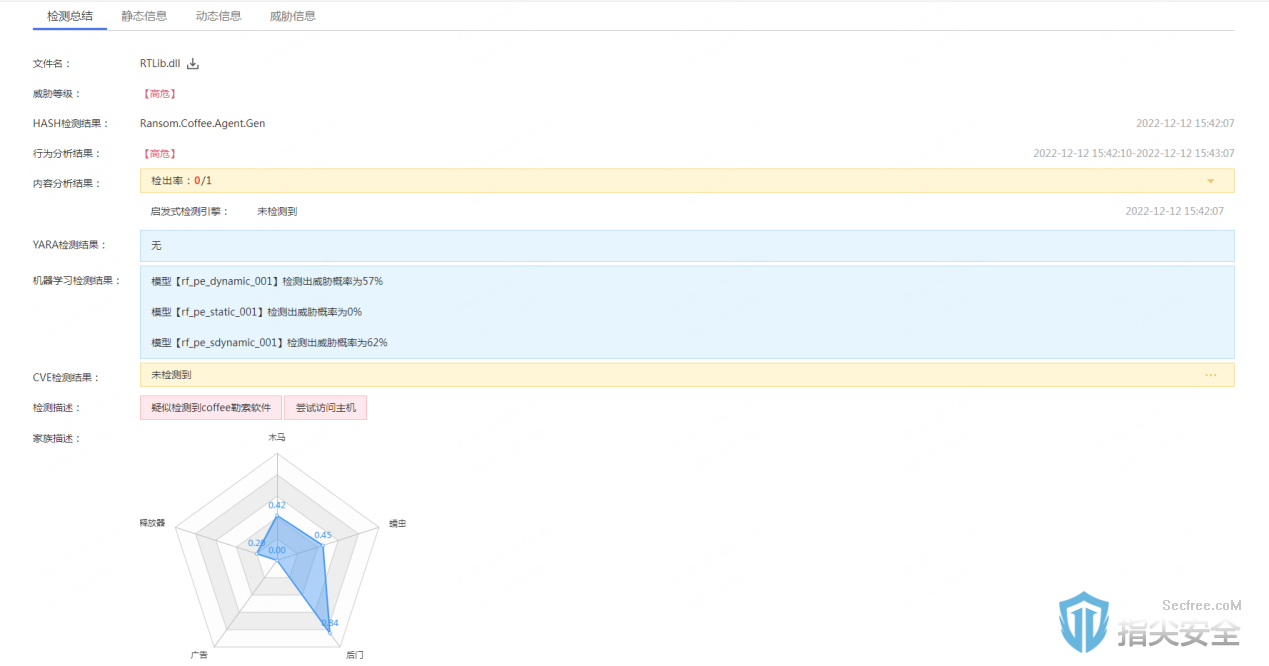

360 NDR针对Coffee家族的勒索软件的监测主要分为流量监测和文件监测两个部分。文件监测通过还原流量中的文件,如邮件协议中的附件、HTTP协议中传输的文件等,通过动静态虚拟沙箱检测技术,实现针对coffee软件的识别;360 NDR同时结合勒索软件运行过程中产生的流量进行流量特征预警,涉及勒索软件关联的IOC情报数据。

360 NDR文件检测报告截图

360 NDR流量监测预警截图

360 EDR针对Coffee家族的勒索病毒,通过主动监控功能,当用户通过QQ、微信、邮件、共享文件夹等方式将coffee病毒文件在终端落地时,会进行病毒检测可以检出病毒文件;也可以通过快速查杀、定时查杀对磁盘文件进行病毒检测的时候扫描发现coffee病毒。

360安全服务在防护产品自动检测扫描的基础上,进行二次检查与加固,补充安全产品能力,实现快速响应,全面发现并彻底清理客户业务主机的漏洞。同时,360安全服务专家还可以将用户业务与云、管、端告警和情报结合,还原勒索攻击全貌,提供全面、专业的分析结论并提出针对性建设意见,确保用户防护设备可以防护此勒索病毒风险。

该病毒主要攻击高校与科研院所,用户在收到来历不明的邮件时,务必谨慎访问。360在此提醒用户:首先,安装并使用安全软件,不随意退出防护功能;其次,谨慎打开QQ消息,QQ群共享文件,以及邮件附件中的文件,打开这些文件时,如果安全软件提示拦截或报毒,切勿继续执行。目前,360解密大师已经第一时间支持该勒索病毒解密,受到Coffee勒索病毒影响的用户,可尝试使用360解密大师解密,或联系360安全中心寻求帮助。同时,360专家建议您使用360防勒索整体解决方案,通过360相关安全产品及服务,为您的安全保驾护航。

截至目前,360防勒索解决方案已累计为超万例勒索病毒救援求助提供帮助。未来,360将继续完善防勒索解决方案,赋能更多用户感知风险、看见威胁、抵御攻击,筑牢数字安全屏障,护航数字经济发展。