近日,“内存安全关键技术发展趋势与应用实践技术研讨会”顺利举行,安芯网盾CTO姚纪卫进行了以“内存保护技术在攻击行为链检测中的应用”为主题的精彩分享。

一、基于行为链的检测技术是如何发展而来的?

当前,针对威胁或攻击的检测技术有5种,分别是特征码查杀技术、启发式杀毒、主动防御、AI杀毒和攻击行为链检测。

特征码和启发式是较早期的检测技术,针对已知威胁有较高的检出率,但是随着现在的高级威胁和恶意攻击者越来越多、攻击手段越来越先进,传统技术出现了一些局限性,比如存在较严重的滞后性;主动防御和AI检测技术也对威胁检出有一定效果,但是检测依据比较单一,在B端对误报处理比较困难。

现在,基于攻击行为链的检测技术是威胁检测的主流思路。基于行为链的检测技术是不依赖特征码检测系统后门,而是根据各种行为(如进程行为、网络行为、文件行为)数据,并对这些数据进行分析,最终发现威胁并告警和响应。目前虽然行业内每个厂商采用的技术并不完全相同,但是大家都开始意识到基于行为检测的重要性,这种思路和EDR、XDR也有相似之处。

为什么要做基于行为链的检测?

· 现在恶意代码海量增加,特征数量庞大,且传统检测方式滞后性明显;

· 大规模攻击、APT攻击涌现,攻击免疫和绕过能力显著增强,启发式检测力不从心;

· 一些AI检测算法,无法很好处理误检问题,影响实际应用;

· 恶意代码制作呈现组织化、职业化、不惜代价化,使得恶意代码目标性、对抗性、隐藏性增强

通过分析现有检测技术和攻击行为后发现,无论恶意代码怎样变形或绕过,所表现出来的行为都是很收敛的,数量极少。尤其在内核层监控,并不是所有接口恶意样本都会使用,而且API接口数量也只有几百到一千条左右。如果能把攻击者使用的会给客户机器造成破坏的敏感行为收集并组合成行为库,做基于行为的检测,是一条很好的思路。既能避免传统基于特征检测总要升级的问题,也能大大提升样本检出率。

但是,基于行为检测也面临以下几个问题:

· 系统越来越封闭,监控广度受限;

· 单行为点告警为主,多点联动欠缺;

· 行为颗粒细化不够,丰满度欠缺;

· 告警多,虚警多,影响用户体验;

· IOA、特征化,需要频繁升级。

“即便基于行为检测存在一些弊端,我们也还是要去克服,并且要把整个行为关联起来,组合成行为攻击链。”

二、内存保护技术在基于行为攻击链中的应用

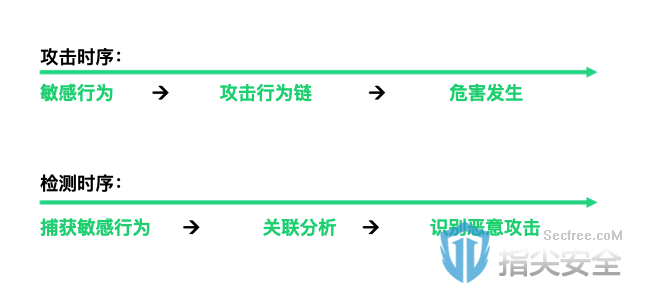

威胁和攻击发生时存在攻击时序,会有一些敏感行为,比如下载、联网、传东西、读取文档甚至加密,这会组成一系列动作,对系统造成危害。

同样,我们在检测时也有检测时序,要力争把攻击的行为点全都捕获到,这就涉及很多监控点。捕获到恶意行为后,在结合系统上下文进行关联分析,这样就能知道那个进程发生了哪些危险动作,并判断哪些程序是恶意的。

内存保护技术在基于行为攻击链中的应用,主要有有两种检测思路:

1. 基于内存访问行为监控的漏洞攻击识别技术

系统上有内核,内核上跑了很多业务和进程,内存保护产品会通过4种技术,根据不同场景捕获漏洞,判断攻击行为:

· 基于内存虚拟化的内存访问监控技术,发现异常内存执行行为。如把存放数据的内存当代码去运行,就会被认为是异常的。

· 基于硬件调试寄存器的监控技术。

· 基于内存断点的监控技术,监控漏洞shellocode固定访问点位和路径。

· 基于Hook内存相关API的监控技术,监控内存属性修改等行为。

最后结合系统或进程上下文分析,排除部分误报,包括部分正常软件行为后判断存在漏洞攻击。

2. 基于程序执行行为监控的恶意代码识别技术

从应用层、系统层、内核层三个层面进行监控:

· 内存层监控内存访问,发现内存或漏洞利用攻击;

· 系统层用NGAV技术监控少数CPU指令,如恶意代码防范(Rootkit、Bootkit、挖矿、勒索)和入侵检测(Perl、反弹shell)。要抓尽量多的行为,避免抓的行为少而导致检出率低,误报高的情况;

· 应用层通过RASP技术、无文件攻击动态防护技术、应用层系统行为监控等技术,检测内存马攻击、Webshell后门、中间件漏洞利用攻击、无文件攻击、系统行为采集

三、为什么要从内存保护技术出发?

内存保护技术的核心原理是所有威胁和攻击无论如何伪装逃避安全软件的检测,它最终要造成危害都必定会在内存中“展现”和执行。在冯氏计算机体系结构中,任何数据或代码都需要经过CPU进行运算执行,都需要经过内存进行存储。所以,理论上在CPU和内存这一层面实现的安全防护方案可以有效防护所有威胁。

安芯网盾自成立以来一直深耕内存安全,主要从4个方面考虑:

从端点安全攻防技术角度出发。内存安全产品应用的场景主要是主机和终端,首先考虑的是在这些端点上的攻防技术。

依赖内存访问行为监控和程序执行行为监控。更多的是关心程序在内存上有什么样的访问动作,比如读、写或者执行。

基于内存访问行为集和程序执行行为集,做行为关联分析来识别威胁。采集不同操作系统上的程序行为,并和CPU上下文相结合进行分析。

符合行业标准发展需求,有效填补防御体系空白。17859、十四五规划等政策标准都提到了对内存的保护。