不知道去年的韩毅现在在哪个单位候着?

不知道此前多年防守专家神话还保留着没?

不知道又有几个0Day满天飞?

狗妹翻了半天攻防演练日记,也没看到答案。不过,狗妹倒是翻出了一些了不得的东西。

错了错了。

狗妹翻到的是一堆OA漏洞!是的,就是大家以为都应该在攻防演练前期就排查并整治完并且不会出现的OA漏洞!还憋说,这漏洞还带各种brand的,有泛*的,有蓝*的,还有通*的,等等。

翻着翻着狗妹就好奇了,这OA漏洞咋走秀似地,齐刷刷地出来逛街了?

要解答这个问题,还是得绕回疫情——让人们在“到公司坐班”or“远程办公”办公模式中切换的大背景。

也正因为这样,众多品牌的OA系统,在个别不熟悉网络安全隐患的安全运维人员(也可能是IT人员)的操作下,通过开放各种端口、传统VPN等方式将OA系统放到互联网侧。

再遇到攻防演练这一特殊期间,人们像平日一样使用OA系统时,也就宛如打开了潘多拉的宝盒,各类漏洞被攻击队利用,成为撬开防守队耗费心力才垒就的防护城池内,可谓千里之堤溃于蚁穴。

比如2020年通*就出现OA前台任意用户登录漏洞,攻击者可通过构造恶意请求,直接绕过登录验证逻辑,伪装为系统管理员身份登录OA系统;

比如2021年致*OA系统存在文件上传漏洞,攻击者利用该漏洞,可在未授权的情况下上传恶意文件,获取目标服务器权限……

层出不穷的OA系统漏洞,在攻防演练期间可能纯粹是攻击队打开防守队铜墙铁壁、令防守队失分的存在。但在实际的网络攻击事件中,这些漏洞修复不及时带来的后果不仅仅是敏感数据泄露,用户单位核心业务数据被利用或加密勒索,更可能是经济重大损失以及员工生命危险等影响。

虽然道理都懂,然而疫情短期内还是存在的。但人们也需要正常工作生活,企业单位也需要正常运作。难道就没有一种解决方案让人们在疫情之下、攻防演练期间正常访问OA系统等办公软件之余,又不会被攻击队或黑客借漏洞要挟吗?

当然有办法啦!

那么问题又来了,不管是疫情居家办公需要,还是当前如火如荼的攻防演练需要,远程办公意味着还得安装一堆软件、还需要部署或者改造,安全小白可没法轻易上手呀!

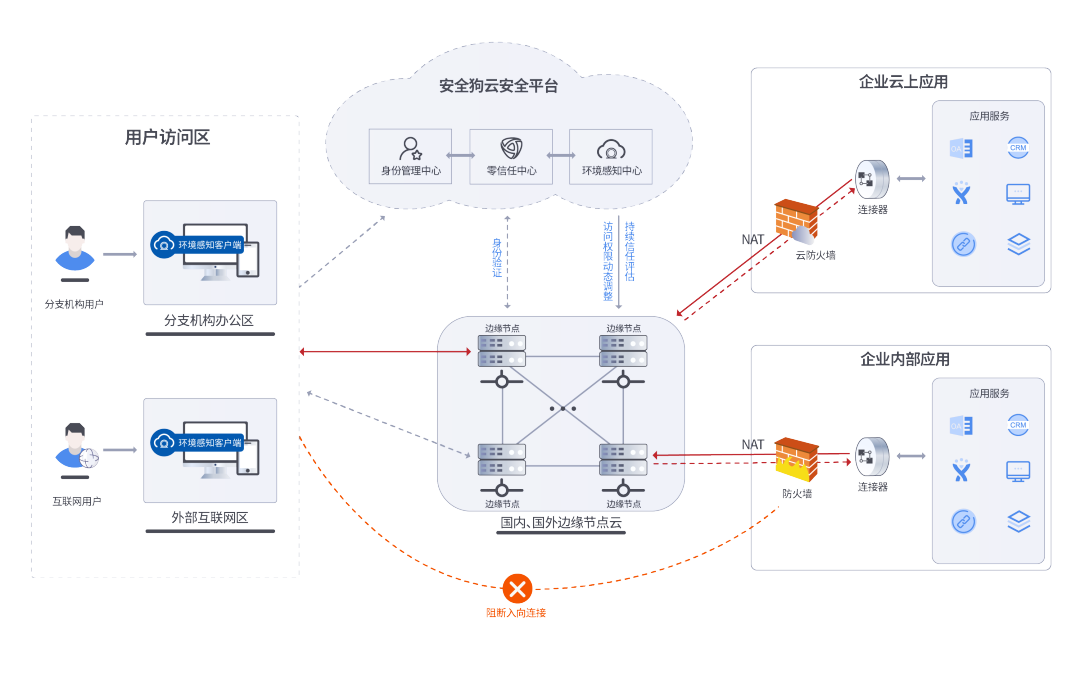

咳咳,安全、便捷、易用的安全狗零信任云安全远程接入解决方案在此。

在大型攻防演练期间、统一访问等场景下

安全狗零信任云安全远程接入解决方案

可发挥超强的安全防护作用

通过始终采取

终端不可信,拒绝访问

服务隐身,请求无响应

有效收敛资产暴露面

让攻击方无计可施

最后一个问题!

能薅羊毛吗?

行!

免费使用!

安全狗攻防演练免费支持计划来了!

申请时间:即日起至攻防演练结束!

扫描下方二维码/

或后台回复“攻防演练支持”

就可快速解锁免费使用