一、MITRE公布了2022 Common Weakness Enumeration (CWE™)中前25个最危险软件缺陷列表(CWE™ Top 25)。(7.6)

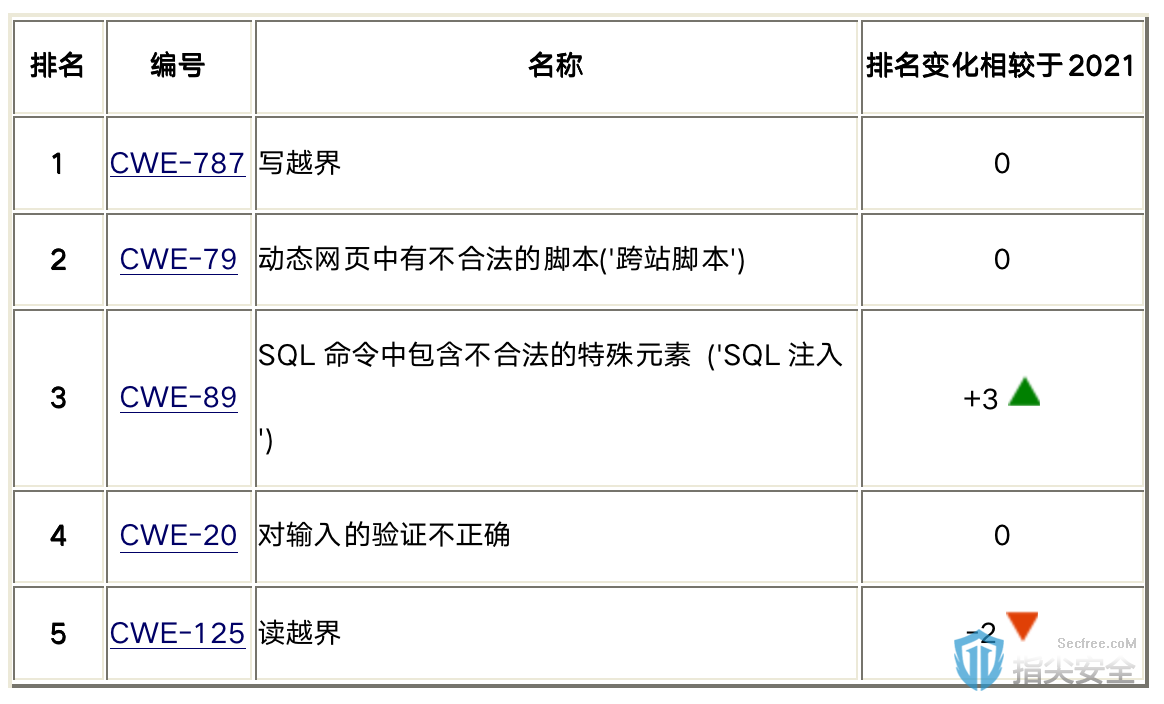

五大缺陷:

详细情况

进入前25名的新缺陷:

- CWE-362 (对使用共享资源的并发执行没有正确同步(“竞争条件”))): from #33 to #22

- CWE-94 (代码生成控制不当(“代码注入”)): from #28 to #25

- CWE-400 (不受控制的资源消耗): from #27 to #23

跌出前25名的缺陷:

- CWE-200 (将敏感信息暴露给未经授权的行为者): from #20 to #33

- CWE-522 (凭证保护不足): from #21 to #38

- CWE-732 (关键资源的权限分配不正确): from #22 to #30

这些缺陷的影响:

这些缺陷通常很容易被发现和利用,会引起可利用的漏洞,允许攻击者完全控制系统、窃取数据或阻止应用程序运行。

结论:

软件行业专家会发现 CWE Top 25 是一种实用且便捷的可以帮助降低风险的资源。除此之外,有些软件缺陷不够严重或不够常见,没有列入2022 CWE Top 25。 但是,使用 2022 CWE Top 25帮助降低风险和做风险决策的人们应该考虑在他们的分析中包括这些没有被列入的软件缺陷,因为所有软件缺陷都可以在适当的条件下成为可利用的漏洞。

参考链接

https://cyware.com/news/mitre-reveals-2022-list-of-most-dangerous-software-bugs-07947201

二、Google Chrome的WebRTC 0Day正面临在野利用(7.6)

WebRTC中的一个高严重性的堆缓冲区溢出错误(编号为CVE-2022-2294)。WebRTC是一种允许网页在浏览器内播放实时音频和视频内容的HTML5规范。

详细情况

可能的后果:

堆缓冲区溢出通常是内存问题,如果被利用,可能会导致一系列的后果。可能的后果包括使设备崩溃、拒绝服务(DoS)、远程代码执行(RCE)和安全服务绕过。

修复:

Google发布了其Chrome浏览器的更新,包括适用于Windows的Chrome 103.0.5060.114和适用于Android的Chrome 103.0.5060.71。

Chrome更新还修复了其他漏洞,即:

– CVE-2022-2295,Chrome中使用的V8 JavaScript引擎的类型混淆。

– CVE-2022-2296,Chrome OS Shell中的释放后重用(UAF)错误。

所有这三个漏洞都被评为高严重性。

结论:

因为已知今天被打补丁的0Day已被攻击者在野使用,强烈建议尽快安装今天的谷歌浏览器更新。

参考链接

https://www.darkreading.com/vulnerabilities-threats/google-chrome-webrtc-zero-day-active-exploitation