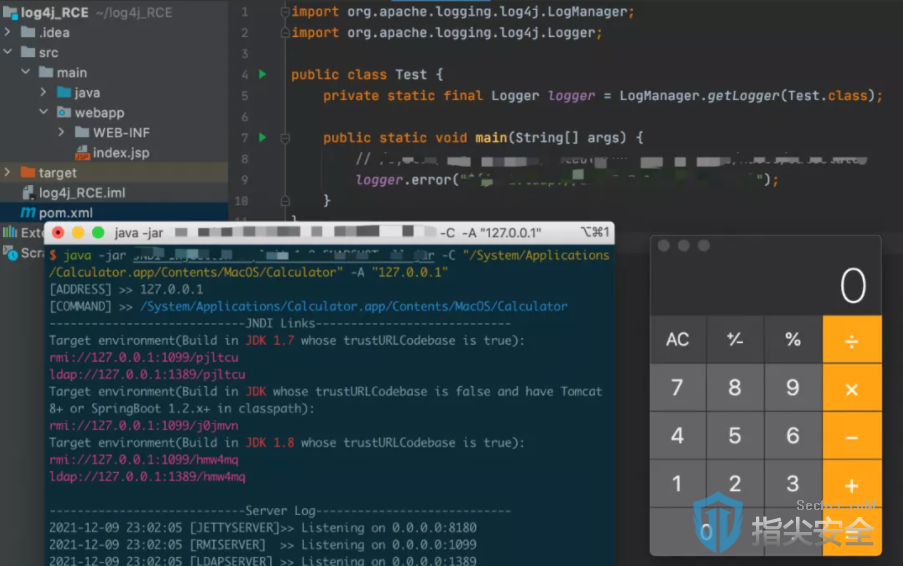

12月9日,Apache官方报告了Apache Log4j2远程代码执行漏洞。Apache Log4j2 是一款 Java 开源日志组件。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。由于 Apache Log4j2 某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。

由于此次漏洞组件属于Java产品的基础组件,漏洞影响面覆盖全行业。凡是使用了Java作为开发语言研发产品的企业,或者使用了Java语言开发的产品的企业,企业内部均需要自查的安全隐患。

漏洞状态

据悉,此次 Apache Log4j2 远程代码执行漏洞风险已被业内评级为“高危”,且漏洞危害巨大,利用门槛极低。有报道称,目前 Apache Solr、Apache Struts2、Apache Druid、Apache Flink 等众多组件及大型应用均已经受到了影响,需尽快采取方案阻止。

漏洞评级:高危

CVSS评分:10(最高级)

该漏洞影响范围极广,危害极大。

修复建议

升级项目使用的 Apache Log4j2 到最新 log4j-2.15.0-rc2 版本,具体下载地址如下:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

未能及时升级的缓解措施:

1.添加 jvm 参数 -Dlog4j2.formatMsgNoLookups=true

2. log4j2.formatMsgNoLookups=True

【影响版本】

Apache log4j2 >= 2.0, <= 2.14.1

安全通告

齐安科技安全研究团队第一时间也对此漏洞进行了紧急复现,经自查结果表明,齐安科技检修作业安全运维系统、工业安全评估系统、工业安全审计系统、工业互联网威胁感知系统等主要产品,并未使用log4j2,不受该漏洞影响,一切可正常运行。