在2000年年初,加拿大高中生Michael Calce通过一个分布式拒绝服务(DDoS)攻击,设法关闭了当时全球最主要门户网站之一雅虎(Yahoo)的服务。而在接下来的一周中,Calce又成功地中断了Amazon、CNN和eBay当时几个热门的网站。这次袭击造成了毁灭性的后果,包括在股市中造成网站崩溃、客户无法访问、无法正常交易等一系混乱。

这并不是DDoS攻击的第一次实施,但是一连串迅速且成功的攻击使得DDoS攻击变成了网络安全防护的噩梦。从那时起,DDoS攻击成为一种频繁发生的威胁,同时也开启了一场永不落幕的网络安全攻防之战。

在互联网迅猛发展的今天,因为攻击成本低、效果明显,DDoS攻击仍是目前互联网用户面临的较常见、影响较严重的网络安全威胁之一。但是DDoS从何而来,这就要从另一个D说起…

拒绝服务攻击——DoS

分布式拒绝服务(Distributed Denial of Service,DDoS)攻击,其实是一种基于传统的DoS 攻击的攻击方式。DoS 最初是一种网络测试工具,而不是一种网络攻击方式。它可以用来测试网络设备的运行能力、网络的最大带宽、服务器的最大负载能力等,我们使用计算机接触最频繁的也是DoS。随后 DoS 技术被黑客利用成为一种网络攻击。

拒绝服务(Denial ofService.DoS)攻击,是指一个或多个攻击源在一段时间内利用系统或协议的漏洞或缺陷,采取伪装或欺骗的方式来消耗系统有限的不可恢复的资源,从而使合法用户的服务性能降低或遭到拒绝。

DoS 攻击简单有效,能够迅速产生效果。常见的 DoS 攻击方法有 SYN Flood、UDP Flood、ICMP Flood、Ping of Death、Teardropt 等。网络带宽问题是 DoS 攻击面临的难题之一,单一的 DoS 攻击一般采用一对一的方式,当攻击目标的内存小,CPU处理能力弱或网络带宽等各项性能指标不高时,攻击效果非常明显。随着计算机与网络技术的发展,计算机的处理能力大幅度增强,内存大大增长,同时也出现了千兆级的网络,这意味着攻击目标的“消化能力”加强了,例如攻击者每秒钟向受害者发送 2000 个攻击包,而主机与网络带宽的处理能力在每秒钟 10000个攻击包以上,这样的 DoS 攻击就不会产生明显的效果。黑客为了克服这个缺点,分布式拒绝服务(DDoS)攻击应运而生。

分布式拒绝服务攻击——DDoS

分布式拒绝服务(Distributed Denial of Service,DDoS)攻击,它采用分布的方式联合或控制网络上能发动 DoS 攻击的若干主机在某一特定时间发动攻击,产生数以百万计的数据分组流入攻击目标,致使受害主机或网络极度拥塞,从而造成目标系统的瘫痪。DDoS 攻击是在传统的 DoS攻击基础上形成的一种攻击方式。虽然二者使用的攻击方法形同,但DDoS 攻击的攻击源有多个,其目的是攻陷互联网上的多个计算机系统。

DDoS 攻击已经由最初的若干个独立安全事件演变发展为可以在短时间内影响全球的主要安全隐患,引起全世界的关注。

DDoS 攻击原理及过程

DDoS 攻击是一种特殊的 DoS 攻击,它采用分布、协作的大规模攻击方式直接或间接的通过互联网上其他受控制的计算机攻击目标系统或者网络资源的可用性,具有极高的隐蔽性和极强的破坏性相当于DoS的升级版。在发动 DDoS 攻击的时候,攻击者可以通过多种方法达到拒绝服务攻击的目的,这些方法包括:消耗有限的服务资源,更改或破坏关键信息的设置,物理破坏服务设备等。

一个基本的 DDoS 攻击体系包括黑客主机(Attacker)、控制服务器(Handler)、攻击执行器(Agent)、和受害主机(Victim)四部分。在整个攻击体系中最重要的是控制和攻击傀儡机,它们分别起控制攻击和实际发起攻击的作用。

通常黑客在发起 DDoS 攻击时,首先是在网络上寻找有漏洞的主机并试图入侵,如果入侵成功就在其上安装木马程序或后门:然后在各入侵主机上安装攻击软件,包括攻击服务器和攻击执行器两种攻击软件;最后黑客从控制台向各控制服务器发出对某一特定目标的攻击命令,制造数以百万计的数据分组流入受害主机,致使目标主机极度拥塞,从而造成目标主机的瘫痪。

DDoS攻击过程

据CNCERT 监测发现,我国2021年上半年境内目标遭受峰值流量超过 Gbps的大流量攻击事件的主要攻击方式为 TCPSYN Flood、UDP Flood、NTP Amplification、DNS Amplification、 TCP ACK Flood 和 SSDP Amplification,这6种攻击的事件占比达到96.1%;攻击目标主要位于浙江省、山东省、江苏省、广东省、北京市、福建省、上海市等地区,这7个地区的事件占比达到81.7%;1月份是上半年攻击最高峰,攻击较为活跃;数据显示攻击时长不超过 30分钟的攻击事件占比高达 96.6%,此类攻击比例进一步上升,表明攻击者越来越倾向利用大流量攻击,瞬间打瘫攻击目标,以便对外提供更多服务并非法获利。DDoS难以预防主要体现在以下几点:

1)分布式

DDoS 攻击是通过联合或控制分布在不同地点的若干台攻击机向受害主机发起的协同攻击。分布式的特点不仅增加了攻击强度,更加大了抵御攻击的难度。

(2)易实施

在现实网络中,充斥着大量的 DDoS 攻击工具,它们大多方便快捷,易于利用。

即使是手段不甚高明的攻击者,也可以直接从网络上下载工具组织攻击。

(3)欺骗性

伪造源IP地址可以达到隐蔽攻击源的目的,而普通的攻击源定位技术难以对这种攻击实现追踪。准确定位攻击源,是识别伪造源IP的重点,当前的大部分IP定位技术大多都只能定位到攻击网络边界路由器或代理主机。

(4)隐蔽性

对于一些特殊的攻击包,它们的源地址和目标地址都是合法的。例如在 HTTPFlood 攻击中,就可以利用真实的 IP 地址发动 DDoS 攻击。这种貌似合法的攻击包没有明显的特征,因而难以被预防系统识别,使得攻击更隐蔽,更难追踪,所以怎样识别恶意IP,甚至是动态恶意IP至关重要。

(5)破坏性

DDoS 攻击借助大量的傀儡主机向目标主机同时发起攻击,攻击流经过多方汇集后可能变得非常庞大。另外,加上它兼具分布性,隐蔽性及欺骗性等特点,使其不仅能避过常规的防御系统,甚至还会造成严重的经济损失。

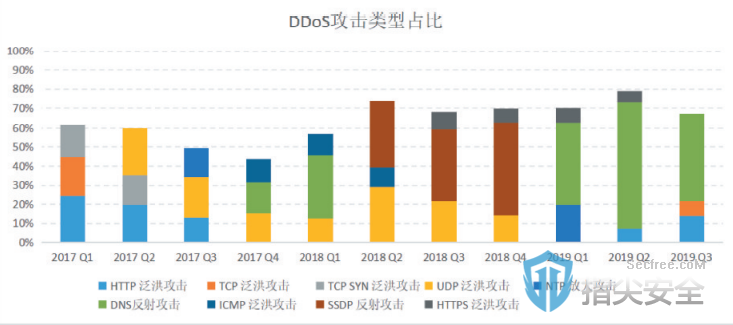

新技术的不断催生,导致 DDoS 攻击结合新技术演变出多种类型,攻击者不再满足于单一类的攻击,而是使用多种攻击相结合的方法。如 DDoS 结合 IoT 的攻击,通过感染大量的物联网设备发起流量高达 1TB 每秒的攻击。图片显示了 2017 年到 2019 年间最频繁的三种DDoS 攻击:应用层攻击的占比也在不断地增长,其中 SSDP 反射攻击和 DNS 反射攻击分别在 2018 年和2019 年达到第一。

而且网络层的攻击依然活跃,对于缺乏防御的主机,网络层攻击带来的效果仍然十分显著。这类混合攻击破坏性更大,同时更加难以防御。