众所周知

企业的核心数据资产在服务器上

只有做好主机侧的安全防御

才能确保企业核心资产安全

保障业务的正常运行

认识到这一点

众多企业纷纷构筑自己的安全防线

做好最后的安全防护

当构建安全防线时

往往采用安全模型与产品相组合的形式

以期望达到预期效果

首先为大家解析一下常见的安全模型

ASA2.0框架、P2DR模型、WPDRRC模型

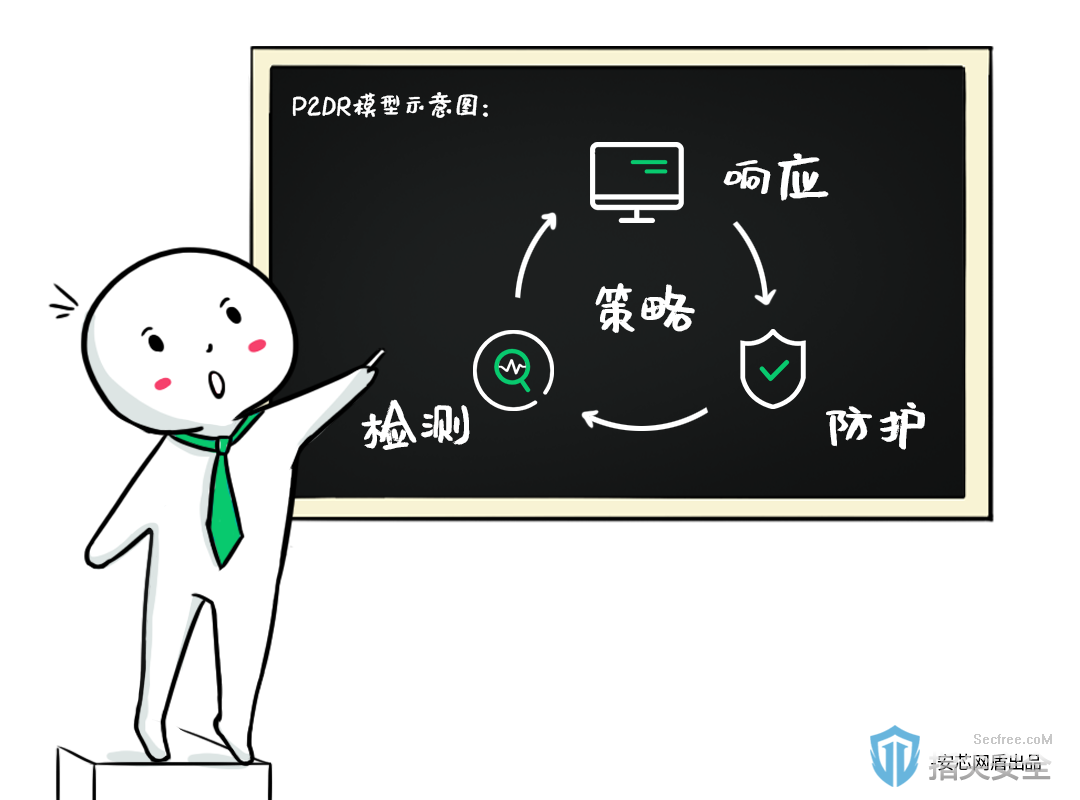

P2DR模型

动态网络安全体系的代表模型

也是基于时间的安全模型

可以表示为

利用该安全模型

在整体的安全策略的控制和指导下

综合运用防护工具、检测工具

通过适当的反应

可以将系统调整到“最安全”和“风险最低”的状态

防护、检测和响应

组成一个完整的、动态的安全循环

在安全策略的指导下

保证信息系统的安全

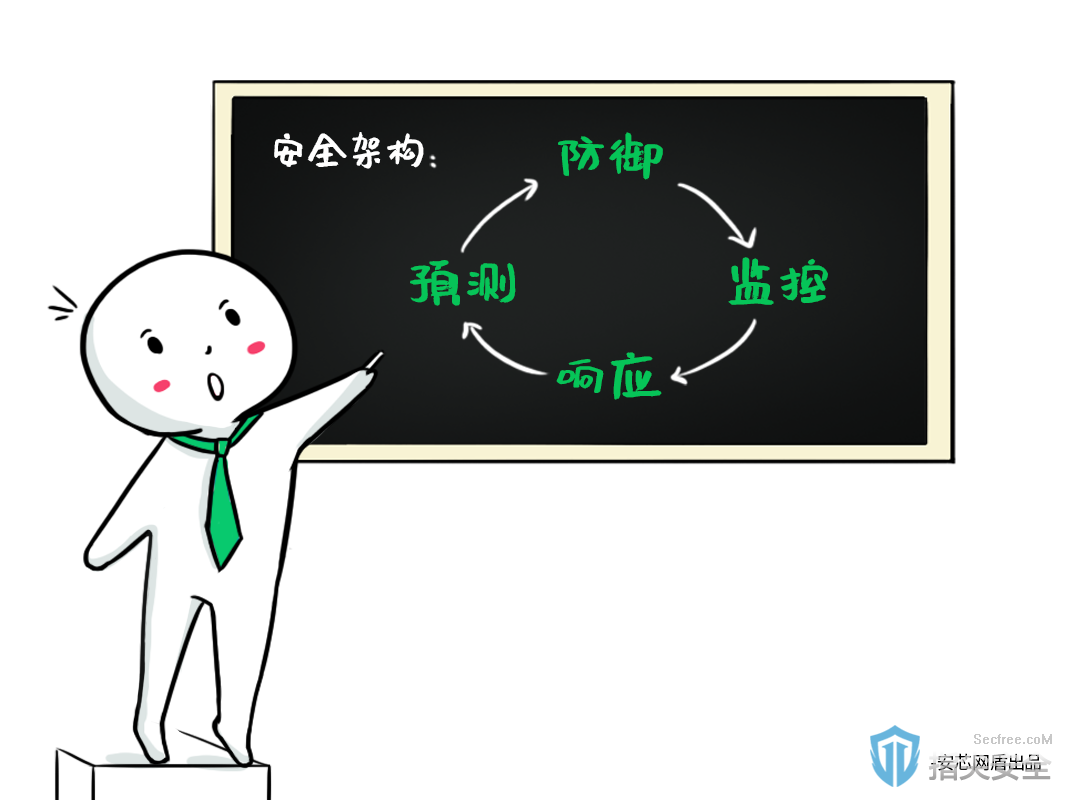

(ASA2.0)自适应安全防护体系

Gartner针对高级别可持续威胁攻击设计的一套安全架构

这也是众多主机安全厂商采用的安全模型

基于该模型可以很好的在主机应用层

做好防御为企业安全构筑一条防线

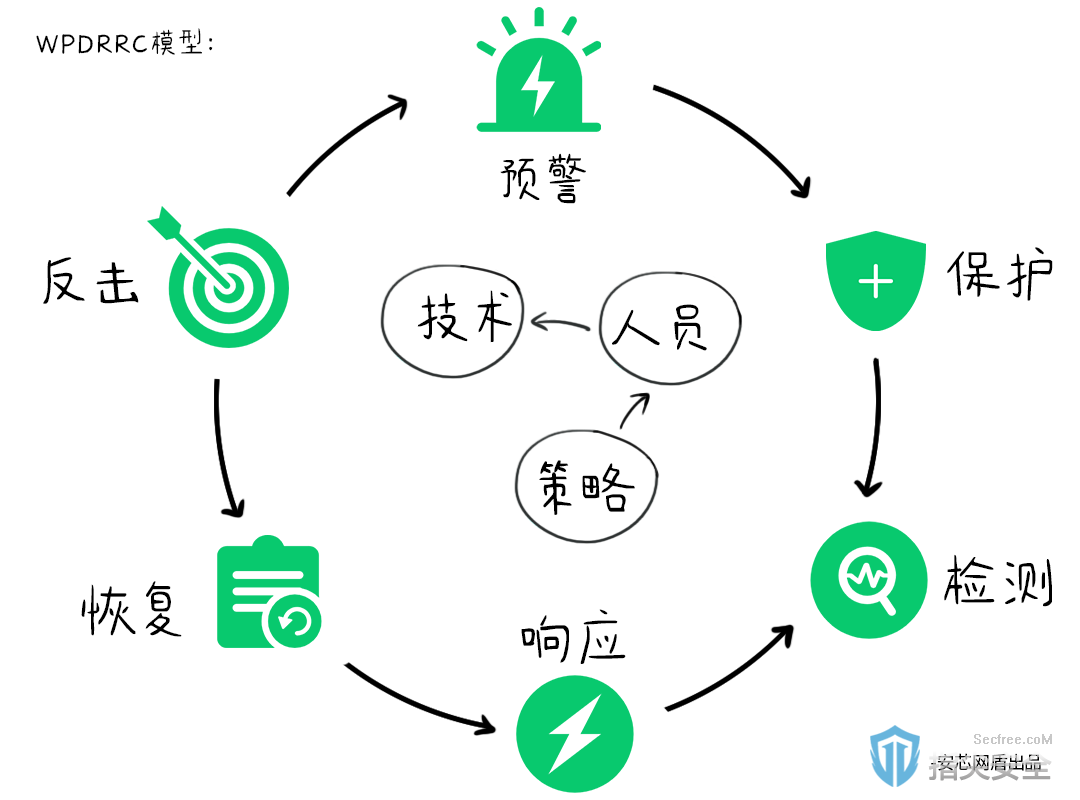

WPDRRC模型

我国“八六三”信息安全专家组提出的该模型

有6个环节和3大要素

6个环节

包括预警、保护、检测、响应、恢复和反击

它们具有较强的时序性和动态性

能够较好地反映出信息系统安全保障体系的

预警能力、保护能力、检测能力响应能力、恢复能力和反击能力

3大要素

包括人员、策略和技术

人员是核心,策略是桥梁,技术是保证

落实在WPDRRC6个环节的各个方面

将安全策略变为安全现实

其次

众多企事业单位

也会采用安全防护产品

先从外网树立一道安全防线

阻敌于外

同时

WAF、IDS、IPS、EDR、HIDS

等安全产品也常用于实践之中

为守护主机安全树立一道防线

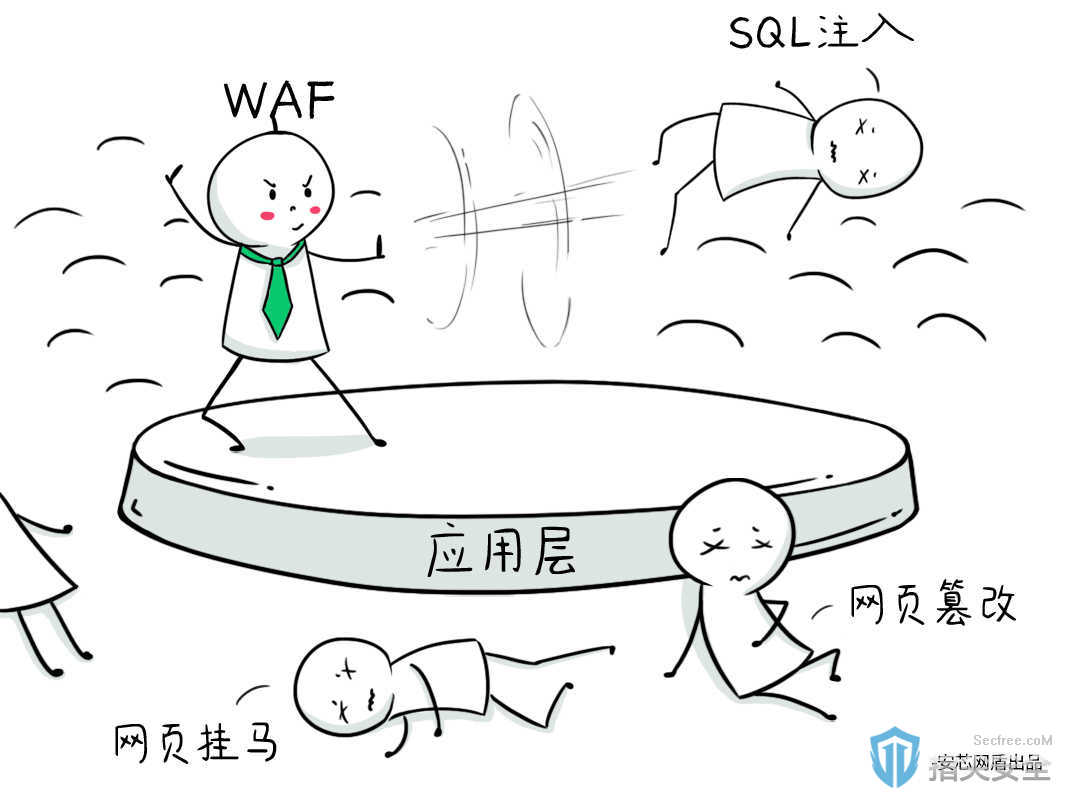

WAF(Web应用防护系统)

其工作在应用层

因此对Web应用防护具有先天的技术优势

可以很好的解决

SQL注入、网页篡改、网页挂马

等安全事件

对来自Web应用程序客户端的各类请求

进行内容检测和验证

确保其安全性与合法性

对非法的请求予以实时阻断

从而对各类网站站点进行有效防护

然而其是基于流量分析

存在一定误杀和一定绕过几率

IDS(入侵检测系统)

是一种积极主动的安全防护技术

对那些异常的可能是入侵行为的数据

进行检测和报警

告知使用者网络中的实时状况

并提供相应的解决、处理方法

但是

其只能识别已知的网络攻击

无法识别操作系统内部的攻击

且误报率较高

IPS(入侵防御系统)

对那些被明确判断为攻击行为

会对网络、数据造成危害的恶意行为

进行检测和防御

降低或是减免

使用者对异常状况的处理资源开销

但其作用于应用层

对系统层、硬件层的防护

缺少安全壁垒

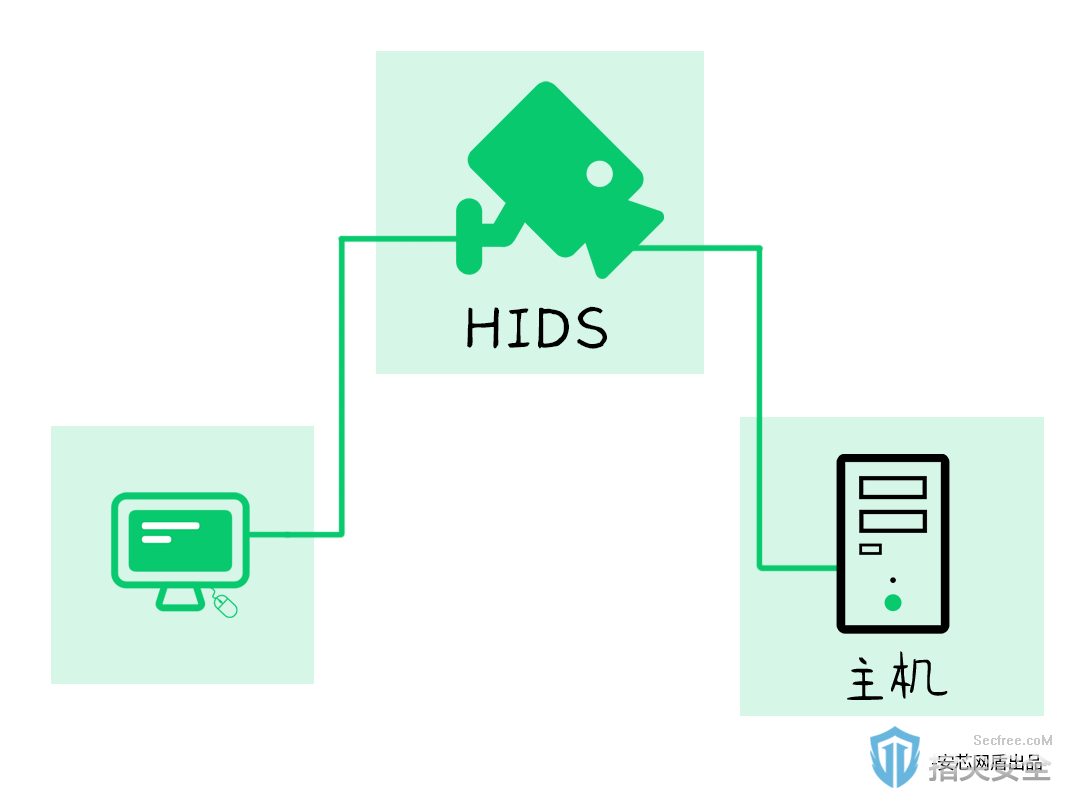

HIDS(基于主机型入侵检测系统)

作为计算机系统的监视器和分析器

专注于系统内部监视系统全部或部分的动态的行为

以及整个计算机系统的状态

包括

日志监控、文件完整性检测、后门检测

实时告警、主动响应

但无法防御未知威胁

具有滞后性

HIPS(主机入侵防御系统)

能够保护服务器的安全弱点不被不法分子所利用

可以根据自定义的安全策略以及分析学习机制

来阻断对服务器、主机发起的恶意入侵

HIPS可以阻断缓冲区溢出

改变登录口令

改写动态链接库

以及其他试图从操作系统夺取控制权的入侵行为

整体提升主机的安全水平

但跟HIDS一样无法防御未知威胁

且具有滞后性

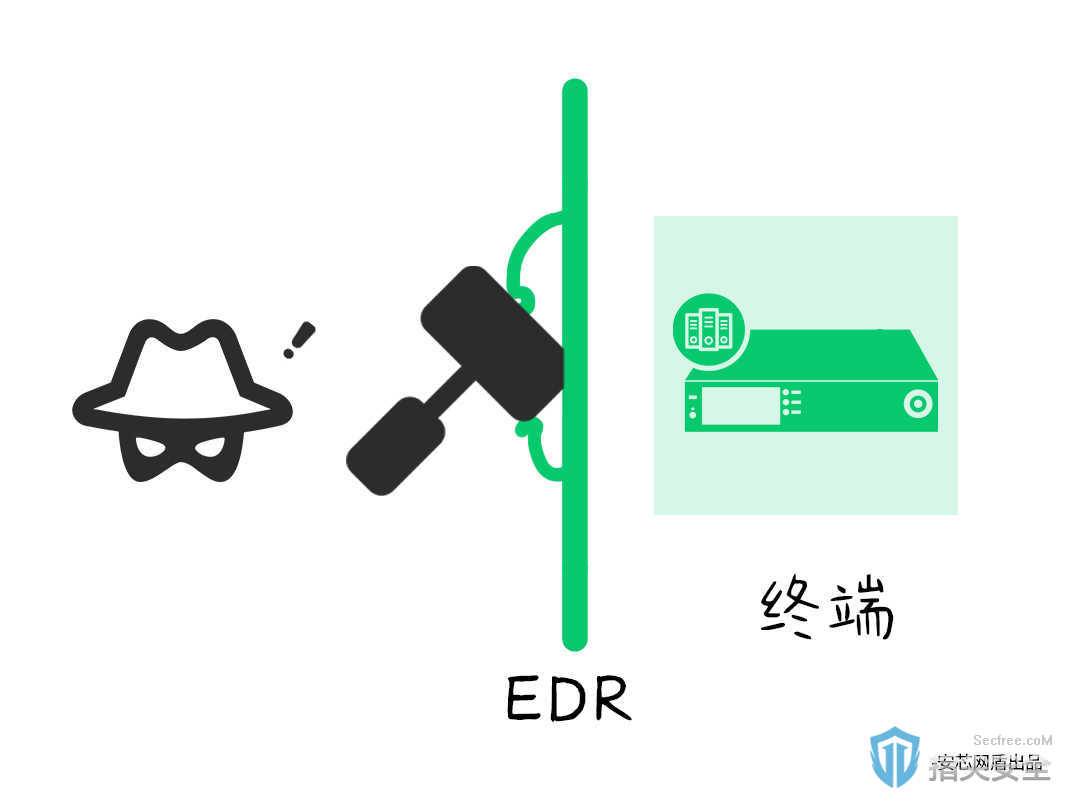

EDR(终端检测响应系统)

通过预防、防御、检测、响应

赋予IT终端设备更为细致的隔离策略

更为精准的查杀能力

更为持续的检测能力

更为快速的处置能力

可以快速处置终端安全问题

然而

高级威胁仍可绕过EDR产品对主机发起攻击

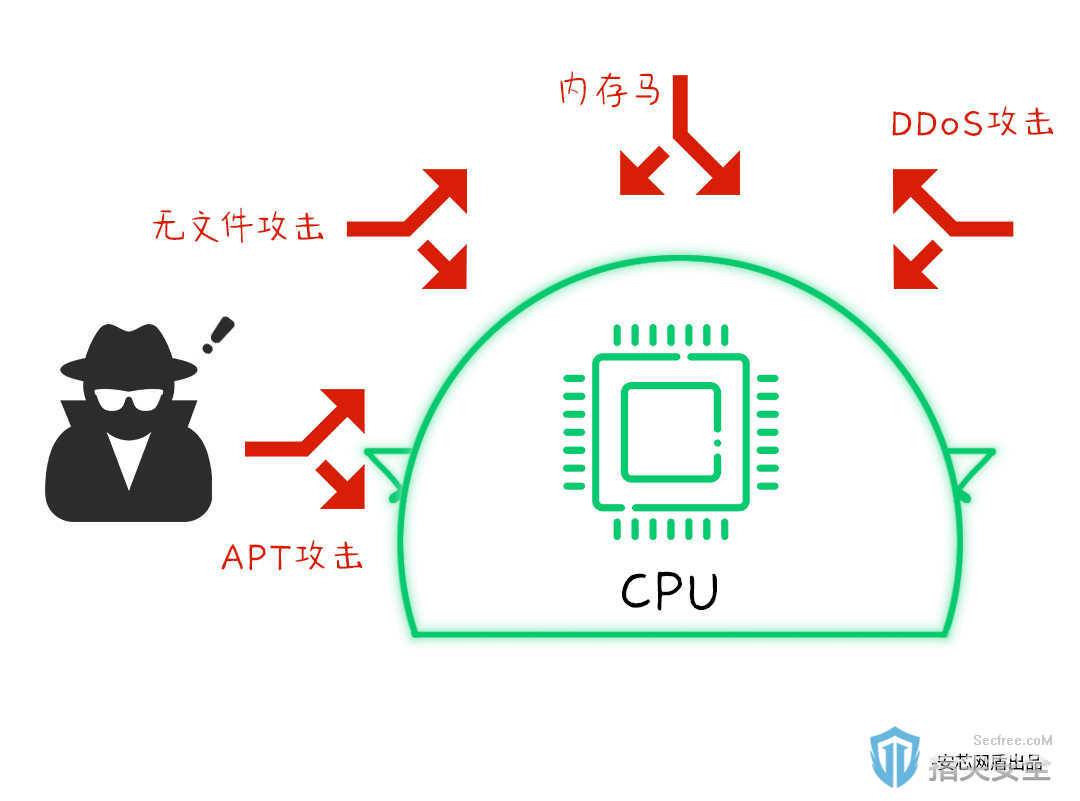

当安全产品作用于应用层

或对未知威胁、高级威胁束手无策时

就需要找到更核心的安全防护工具

内存保护

无疑是对众多安全产品的重要补充

因为从计算机的体系结构出发

任何需要CPU执行的代码处理的数据

都需要经过内存进行存储

通过监控CPU指令

可以监控内存代码和数据状态

通过内存虚拟化等技术

来监控内存的读、写、执行行为

可以有效防御各种威胁

基于内存保护技术

安芯网盾研发设计了内存保护系统产品

该产品基于P2DR模型

构建了动态的安全防御体系

帮助企事业单位将系统调整到“最安全”和“风险最低”的状态

而且

安芯网盾内存保护系统具有如下几个特性

漏洞检测与防御

通过细粒度的监控内存读、写、执行行为,可实时检测内存中存在堆栈代码执行、内存数据覆盖等异常行为,结合拦截模块高效防御漏洞。

内存数据防窃取

通过硬件虚拟化技术对内存中关键业务进行打点,并通过对业务的关联分析,监控应用对业务相关内存数据的多读、挂钩、篡改等行为,保护业务核心数据资产不被窃取。

威胁行为分析

基于CPU指令集的监控,监控内存代码、数据状态,实时感知内存数据流动状态和程序的具体行为动作,配合AI技术实时对病毒进行识别,能防御已知病毒和未知病毒。

弥补其它安全产品的防御缺失

形成应用层、系统层、硬件层的立体防护

帮助企业防护未知威胁、高级威胁

保护业务连续性

解决白名单安全无法阻止的威胁

实现立体、准确防护

从靶心处构筑最后一道防线

切实守护主机安全