最近,美国安防摄像头公司Verkada确认遭大规模黑客攻击。黑客访问并公布了来自特斯拉和Cloudflare等机构的实时视频源,以及来自各种其他Verkada客户的视频和图像,受影响的场所甚多,包括办公室、仓库、工厂监狱、精神病院、银行和学校等。

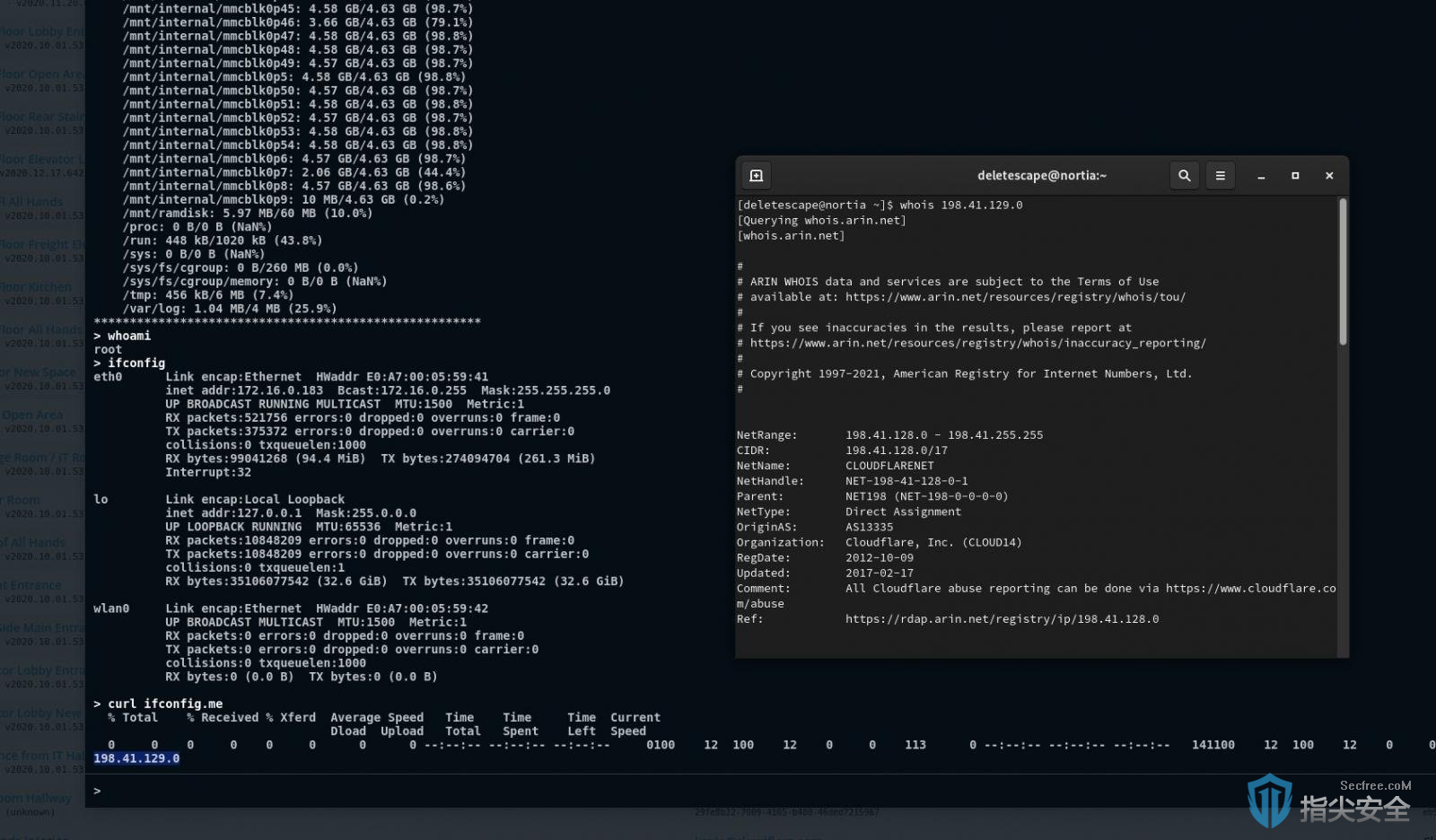

值得注意的是,在此次事件中,黑客通过上图展示了可以通过厂商预留的维护后门,以超级管理员身份登录用户摄像头,执行任意Shell指令。这意味着,在过去的数年时间里,厂商随时都可以通过该后门,在用户不知情的状态下执行任意动作。

在IoT设备几乎无处不在的今天,每一个安全问题导致的威胁可能是方方面面的。因为设备可能是在普通用户的家庭中,可能是在本次事件的工厂、学校、监狱中,它们虽然在不起眼的角落里,却昼夜不停地流动着每个人日常生活里的各类数据,比如持续监控的摄像头、持续传输各类上网数据的路由器等。

一旦这些设备被黑客通过后门攻陷,产生的安全威胁是巨大的。为此,360工业互联网安全研究院过去一直通过大规模IoT固件的角度,关注这个领域的整体安全情况。

实际上,根据360FirmwareTotal固件安全分析平台过去采集的数十万IoT设备固件分析显示,不只是摄像头,在路由器等设备里的后门也屡见不鲜。也许是开发者为了调试设置的接口,在产品发布时忘记关闭;又或者是类似本次的案例,厂商为了方便远程维护,在设备中预置了后门。

设备后门类型也很多,有直接在硬件层面植入的,也有通过软件植入的;有把telnet服务端口保持开放的,也有平时保持关闭,但留下了隐藏的开关,可以被特定指令触发开启的。上述的后门里,最隐蔽的,就是需要特定指令开启的后门。

在学习大量过往案例经验的基础上,360工业互联网安全研究院针对隐蔽后门总结了一些识别模式,并在大量的固件数据集中,验证这些识别模式的有效性。最终,通过不断的验证与改进,训练出来了一个行之有效的隐蔽后门识别模式,并发现了多个设备后门。

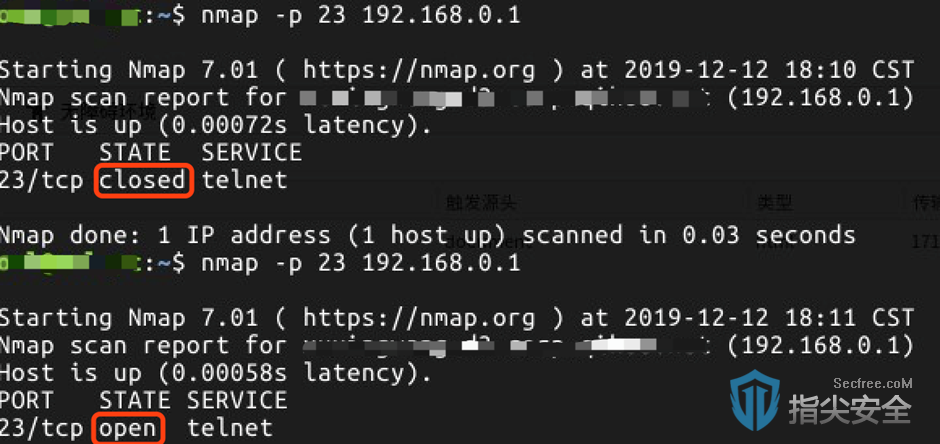

比如在某知名厂商的多个型号摄像头产品中,通过向特定的端口,发送特定的数据包,就会触发摄像头开启telnet。

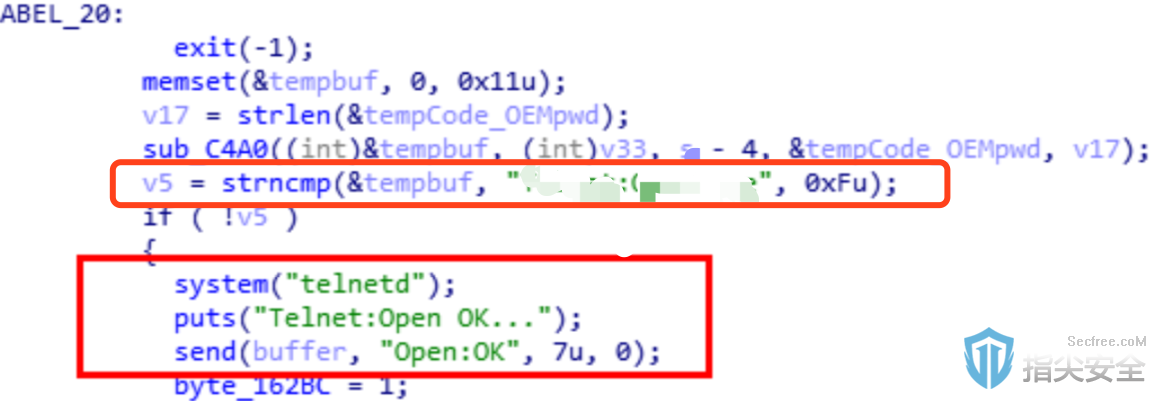

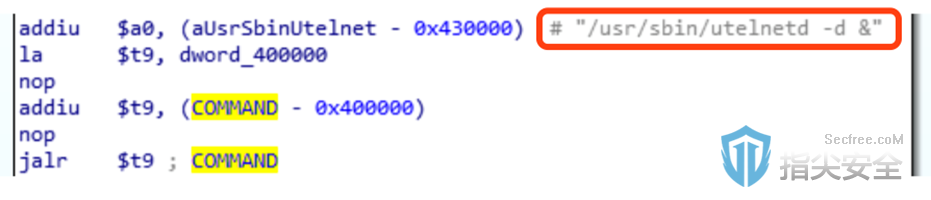

在该摄像头内的程序中也可以清晰地看到相关逻辑,在该特殊端口接收到特定字符串后,就会判断是接收到了“暗号”,并执行telnetd。

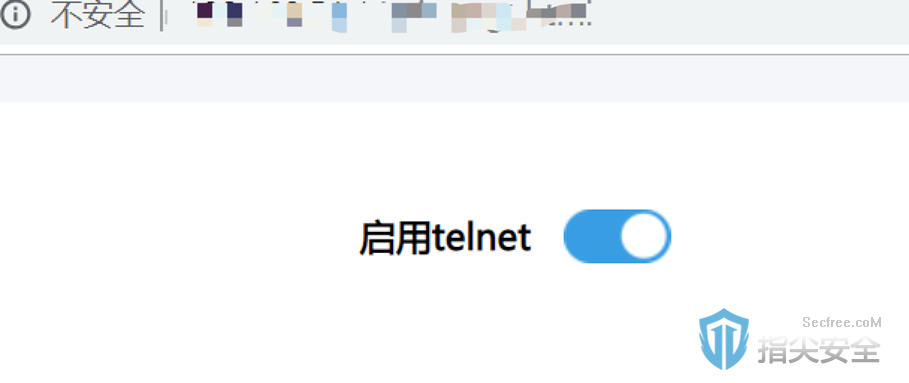

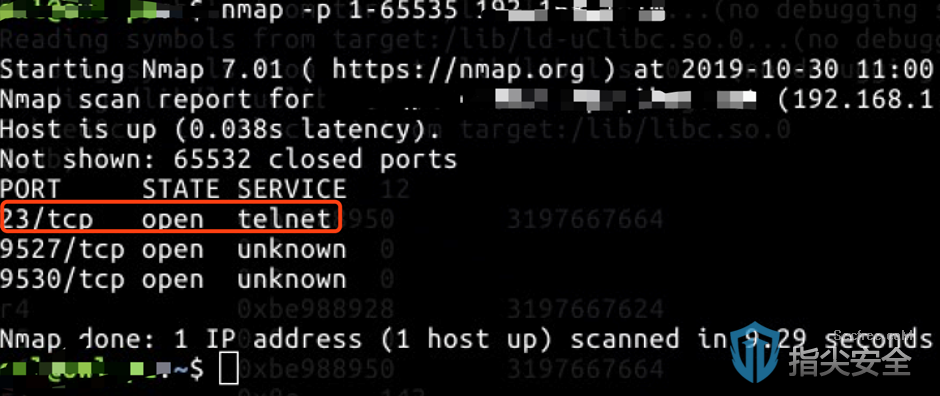

此外,路由器等设备中也发现了不少遗留的后门。比如国内某厂商的路由器,在该设备的后台控制页面中,有一个隐藏页面。所谓隐藏,是指没有任何Url链接到它。这样一来,普通用户即使登录到路由器的控制后台界面,也无法发现。在这个隐藏页面,就有一个可以开启telnet服务的开关。

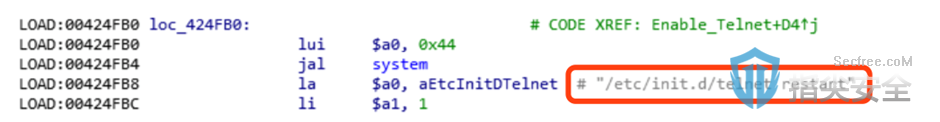

通过逆向该页面调用的相关程序,可以看到其通过重启了telnet服务的方式,将telnet端口打开。

开启telnet服务后,开发者就可以方便地进行调试工作。当然,如果被恶意黑客发现的话,也可能会被利用于恶意攻击。

在FirmwareTotal中被模式识别发现的另一个例子里,实现执行开启后门的特定指令,是一个特殊的链接地址。通过访问这个特定的链接,就能触发路由器打开telnet服务。

可以看到网页显示加载telnetd成功,通过端口扫描也可以监测到,原本关闭的telnet服务,现在开启了。

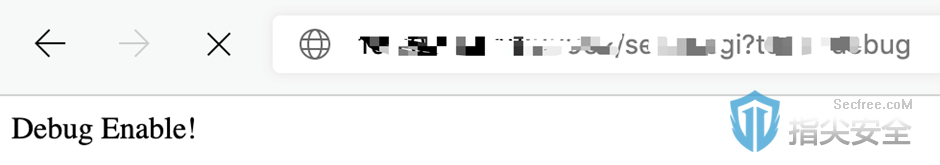

除此以外,利用该模式也发现了其他的例子。例如美国一家知名厂商的设备中,就是通过另外一个特殊的链接,触发后门的开关。从返回的消息看,“DebugEnable!”应该也是开发人员为了方便调试而预留的接口。

如果对相关的程序进行逆向分析,可以看到该链接会调用utelnetd,开启telnet服务。

可以看到,在不同类型的设备中,都存在着这样那样的隐蔽后门。建议商家或开发者在发布产品之前,应该注意将调试接口关闭,以防被有心之人利用,行不法之事。也提醒广大的消费者,要及时将家中的IoT设备升级到最新版本。