2020年注定要和一个词紧紧联系在一起,那就是安全。

一场突如其来的疫情加速了人类在线化生活的到来,但却难以迅速提升人类和技术之间的信任关系。相较于新冠病毒肆虐所造成的人身健康威胁,网络世界的安全威胁反而更难以察觉。

随着社会进入大数据时代,企业和个人越来越多地将自身最重要的数据资产存放在网络端和云端,但国内很多企业对数据安全以及企业信息安全防护的意识不够,忽略了对核心数据资产的防护,导致企业重要文件外泄,对企业经济和声誉上都造成影响。

01 企业泄密事件盘点

企业泄密的事件层出不穷,近年来发生了众多轰动全国的企业泄密事件:

东莞鑫聚光电科技有限公司前副总涉密公司技术方案,导致鑫聚公司损失接近2000多万;

东软公司前副总经理李某某为谋取暴利,窃取了CT机核心研发团队的大量资料,导致企业损失1470多万元;

老干妈前员工带核心机密跳槽,公司损失一千多万元;

某快递公司10亿条数据在暗网兜售,信息涉及收(寄)人姓名,电话,地址等信息;

SaaS服务商微盟的业务数据遭到内部员工故意删库,导致300万个平台商家的小程序全部宕机,众多商家损失惨重,同时微盟市值大幅缩水。

Zoom被曝出重大安全漏洞,引发股东集体诉讼,最近又被曝出53万条用户网络凭证挂在暗网低价出售。

不难发现,内部安全管理仍是企业在产品开发和运营当中的一大短板。

如今,随着远程协同办公的兴起,企业内网正面临着新的安全威胁:由传统的VPN和防火墙构成的网络安全架构,已经难以满足企业员工的大量外网的接入需要。

在这种情况下,大家讲目光投向了早在10年前就提出,一直在蓄势发展,或将成为当下可供企业网络安全选择的新架构的“零信任安全”。

02 什么是“零信任”?

零信任(Zero Trust)最早是在2010年,由 John Kindervag 在担任 Forrester Research 副总裁兼首席分析师时创建的,这是一次对传统安全模型假设的彻底颠覆。

所谓传统模型假设,是指:组织网络内的所有事物都应受到信任。事实上,一旦进入网络,用户(包括威胁行为者和恶意内部人员)可以自由地横向移动、访问甚至泄露他们权限之外的任何数据。

这是一个很大的网络安全隐患,历史上有一件著名的关于信任的安全危机事件,那便是古希腊神话中的“特洛伊木马”:希腊人制定了木马计划,骗取了特洛伊人的信任,特罗伊人自己将内部装了希腊人的木马迎接进了特洛伊城,希腊人趁机从内部将其攻破。

这一经典战术启发了互联网时代最猖狂的网络攻击,通过在正常的程序中植入木马程序,就可以实现对被感染计算机的远程控制。现有大多数企业的数据中心,就是通过一系列防火墙或者杀毒软件的手段来防御外部威胁。

但一旦具有正当凭证以及权限的用户进入系统(一种是用户账户被盗取后的黑客侵害行为;一种是用户本人的侵害行为,就如微盟内部员工的“删库”),这些防御系统就会认为是白名单对象,自动放过,而系统内部因对他们信任,将无法阻止他们的不良行为。

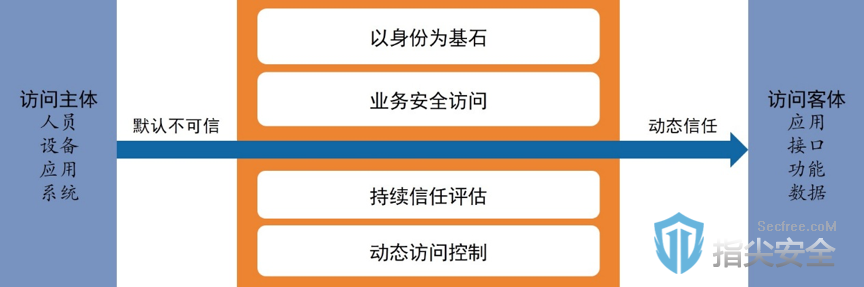

而零信任不再区分“内部”和“外部”网络周边。

零信任网络访问(Zero-Trust Network Access,简称ZTNA)则认为:不能信任出入网络的任何内容,应创建一种以数据为中心的全新边界,通过强身份验证技术保护数据,中心思想就是:企业系统不应自动信任内部或外部的任何人/事/物,应在授权前对任何试图接入企业系统的人/事/物进行验证,简单而言就是“从不信任,总是验证”。

另外,还有一个重要的安全问题就是,企业的安全边界正在模糊。企业数字化转型和云计算业务的增长无形中扩大了可攻击面,以传统安全技术(防火墙和VPN)构建的企业边界,无法阻挡不断向企业内部渗透的威胁,企业边界本身也在云业务场景下瓦解。

在这种情况下,转变旧的安全边界的防护思维和方法成为了破题之策,“内部等于可信任”和“外部等于不可信任”的旧安全观念需要被打破。由此,零信任网络访问应运而生。

零信任网络访问环境下,企业应用程序在公网上不再可见,可以免受黑客的攻击。通过信任代理建立企业应用程序和用户之间的连接,根据身份、属性和环境动态授予访问权限,从而防止未经授权的用户进入并进一步防止数据泄露。

03 如何建立零信任网络框架?

零信任安全架构具有四个基本假设:

假设系统一定存在未发现的漏洞;

假设系统一定存在已发现但是没有及时修复的漏洞;

假设系统已经被渗透;

假设内部人员不可靠。

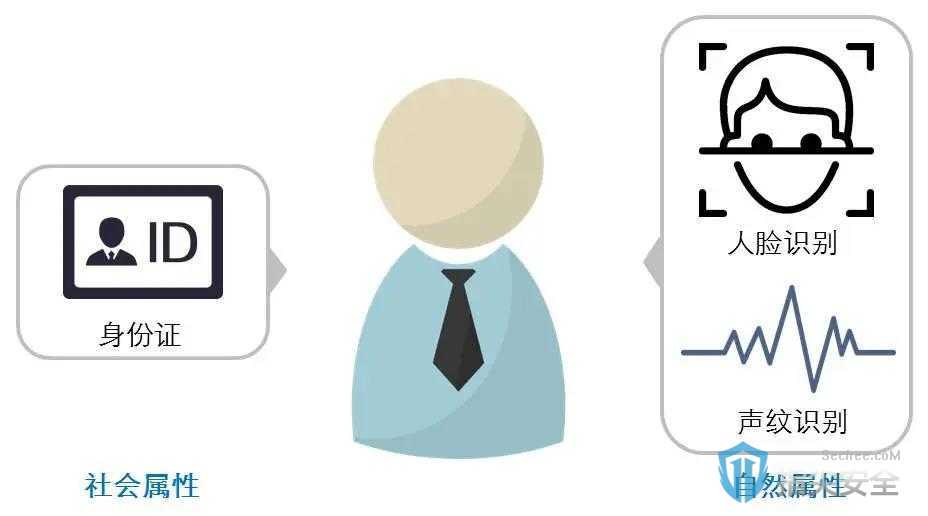

零信任引导安全体系架构由“网络中心化”走向“身份中心化”,其本质诉求是以“人”为中心进行访问控制,在不可信的网络环境中,以身份为核心,基于认证和授权的访问控制管理重构可信的、安全的网络框架,满足异构网络的安全需求,解决因网络环境开放,用户角色复杂引发的各种身份安全风险、设备安全风险和行为安全风险。

我们认为零信任安全架构主要由四个组件组成,包括:设备端安全管理组件(验证设备)、用户的统一身份管理(验证用户)、动态访问控制网关(动态授予最小化权限)、智能安全大脑(持续自适应风险和信任评估),四个功能组件各有分工又互相联动,达到为企业业务安全服务。

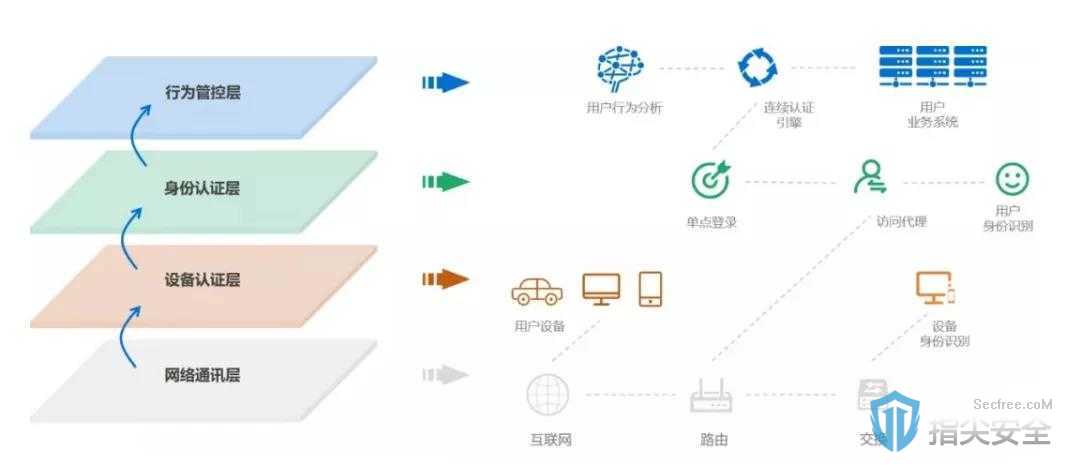

如果将用户“访问网络-登录应用-使用及操作-退出应用”的过程,可以将网络架构由下到上分为网络通讯、设备认证、身份认证和行为管控四个微层次。每个微层次有其不同的作用:

网络通讯层:解决网络连通问题,以及网络层安全。

设备认证层:解决设备层安全威胁,包括移动设备、PC机、服务器、物联网设备等,分为识别和控制两个层面。

身份认证层:解决用户身份识别问题,通过对用户进行所知、所持、所有的信息进行持续、自适应认证的方式确定用户身份。

行为管控层:解决威胁发现与应急处置问题,通过人工智能技术动态发现用户行为中的安全风险,并进行主动干预。

从建设零信任网络的角度来看,可以参考这四个微分层,在完成基础网络体系后,根据自身特点和业务情况逐步有序的进行建设。

为了更好的守护用户的通信数据,北卡科技自主研发的私有化部署通信系统——咔信,在以上几个层面进行优化,基于零信任模型架构了身份认证与访问管控体系,且所有终端均需与服务器完成严格的双向身份校验,确保双方身份可靠可信。

此外,咔信针对常见的漏洞和攻击手段做了针对性防护,结合零信任指导思想确保体系安全,全方位保障用户的通信安全。

04 结语

与工业革命影响下的1918年大流感、2003年的非典疫情相比,在此次新冠疫情下,互联网技术在全球公共危机中首次登上了历史舞台,发挥出巨大的作用。

新冠疫情加速了各行各业的数字化升级,但是相对应的防护措施、设备却跟不上更新的步伐。如今,数据对于企业的重要性已经毋庸置疑,数据作为新时代的“石油”的类比也早已经深入人心。

因此,企业接下来更需要提升自身的网络安全系数。在事关企业的生存与发展大事面前,将网络安全当作企业的生命线也不为过,紧跟科技发展潮流,推动零信任模式的网络安全体系升级成为了重中之重。

公司企业最好是从设计上就打造零信任,而不是在原有基础上修修补补。换句话说,应将零信任模型作为公司整体数字转型战略的一部分,实现那些有助于在云迁移过程中达成零信任的技术,淘汰掉那些老旧的遗留系统。

如果企业在网络安全上没有给予足够的重视,可能就如前面微盟、Zoom案例所体现的,在网络安全意识和理念上仍然沿用传统的技术思路,就会因为一次的失误而引发极为严重的安全危机和巨大的经营风险。

今后,北卡科技也将不断推进自身产品、核心技术的迭代更新,继续发挥自身的技术创新优势,致力守护客户的网络安全,为客户的数据保驾护航!