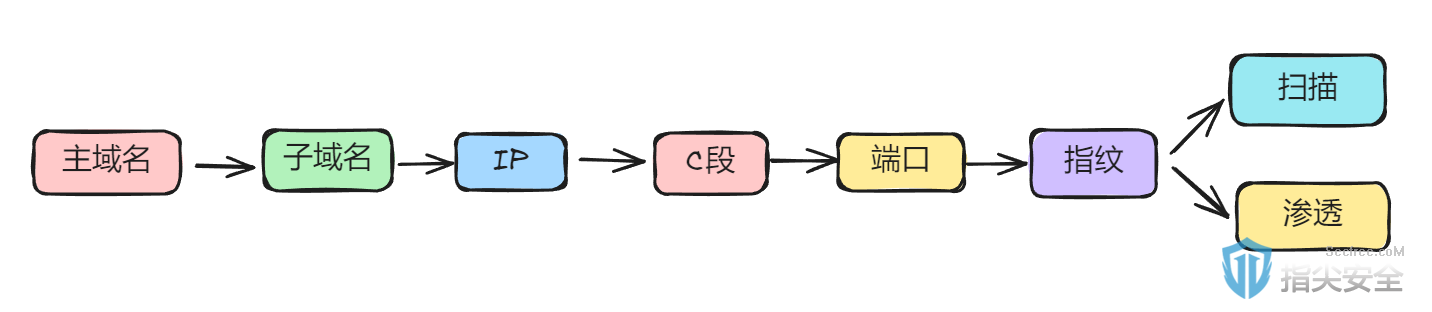

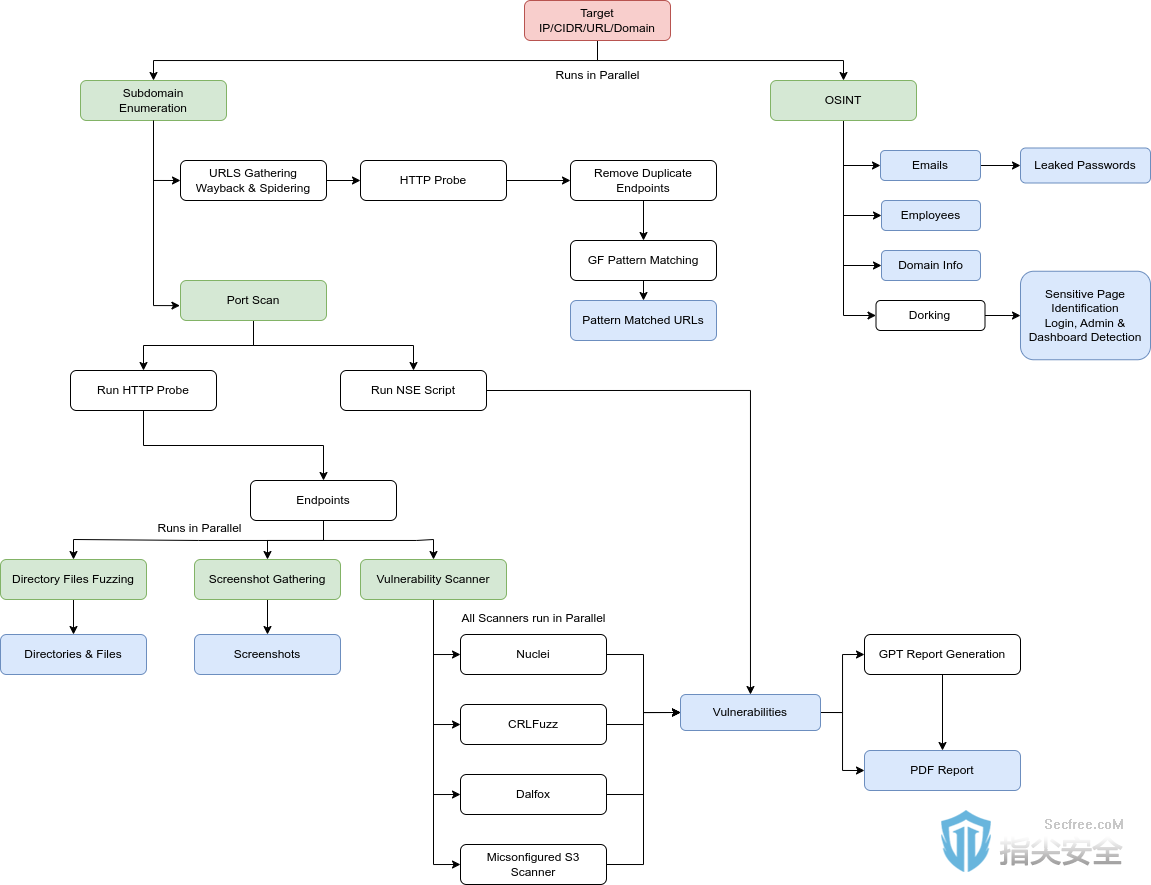

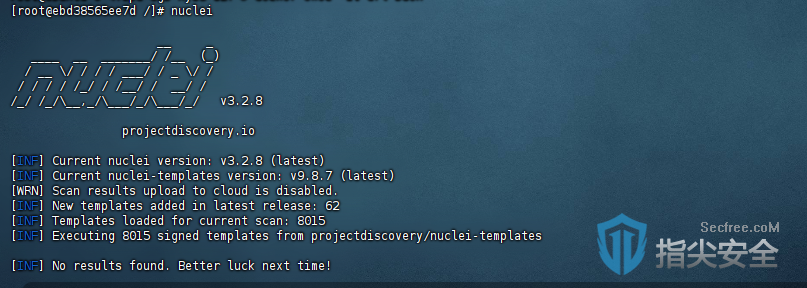

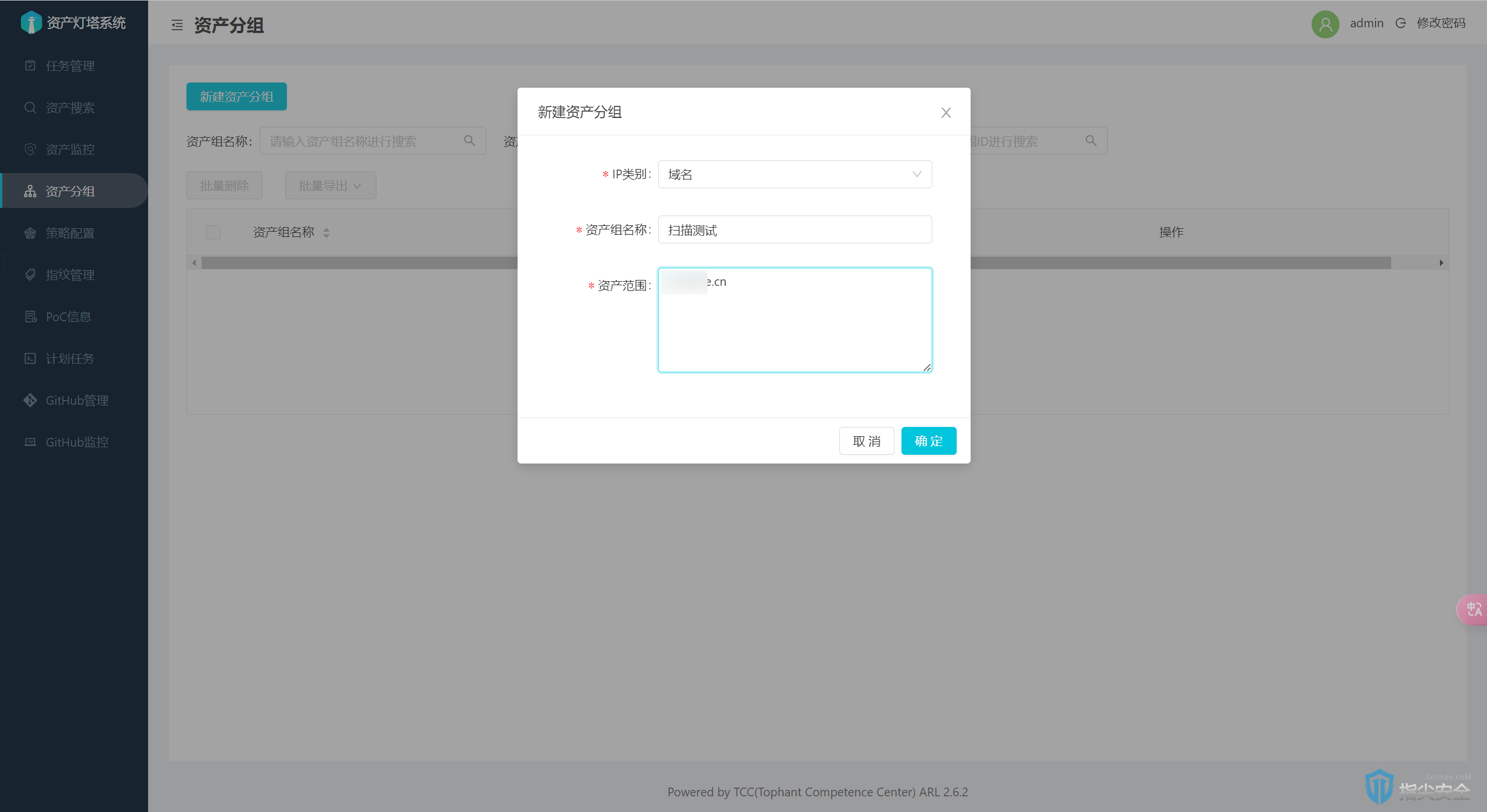

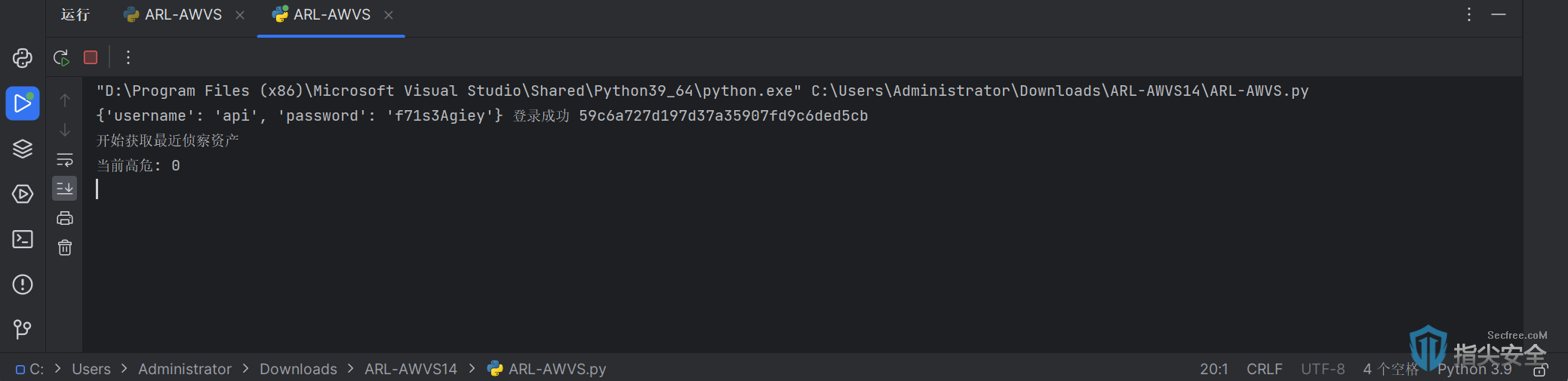

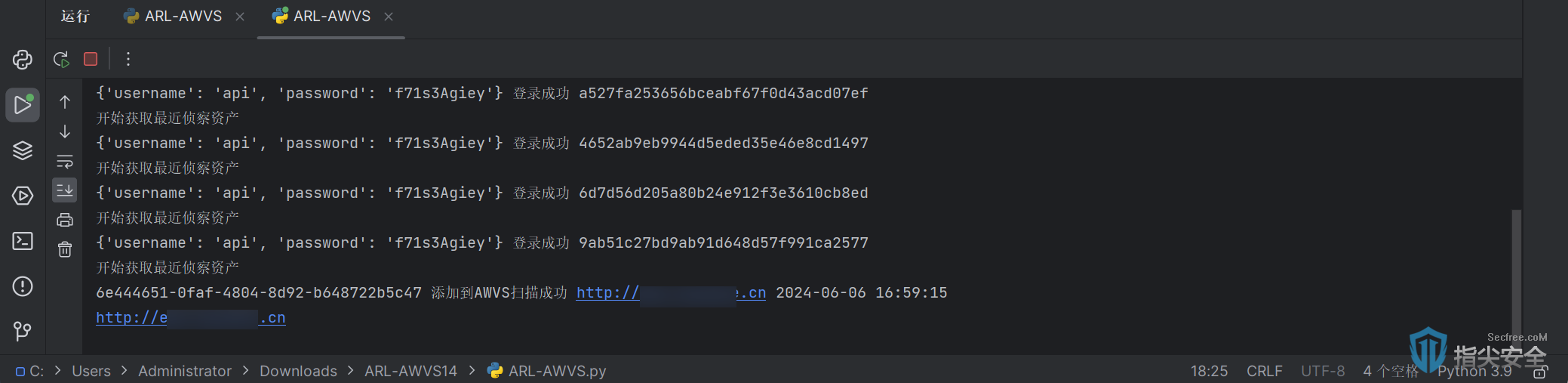

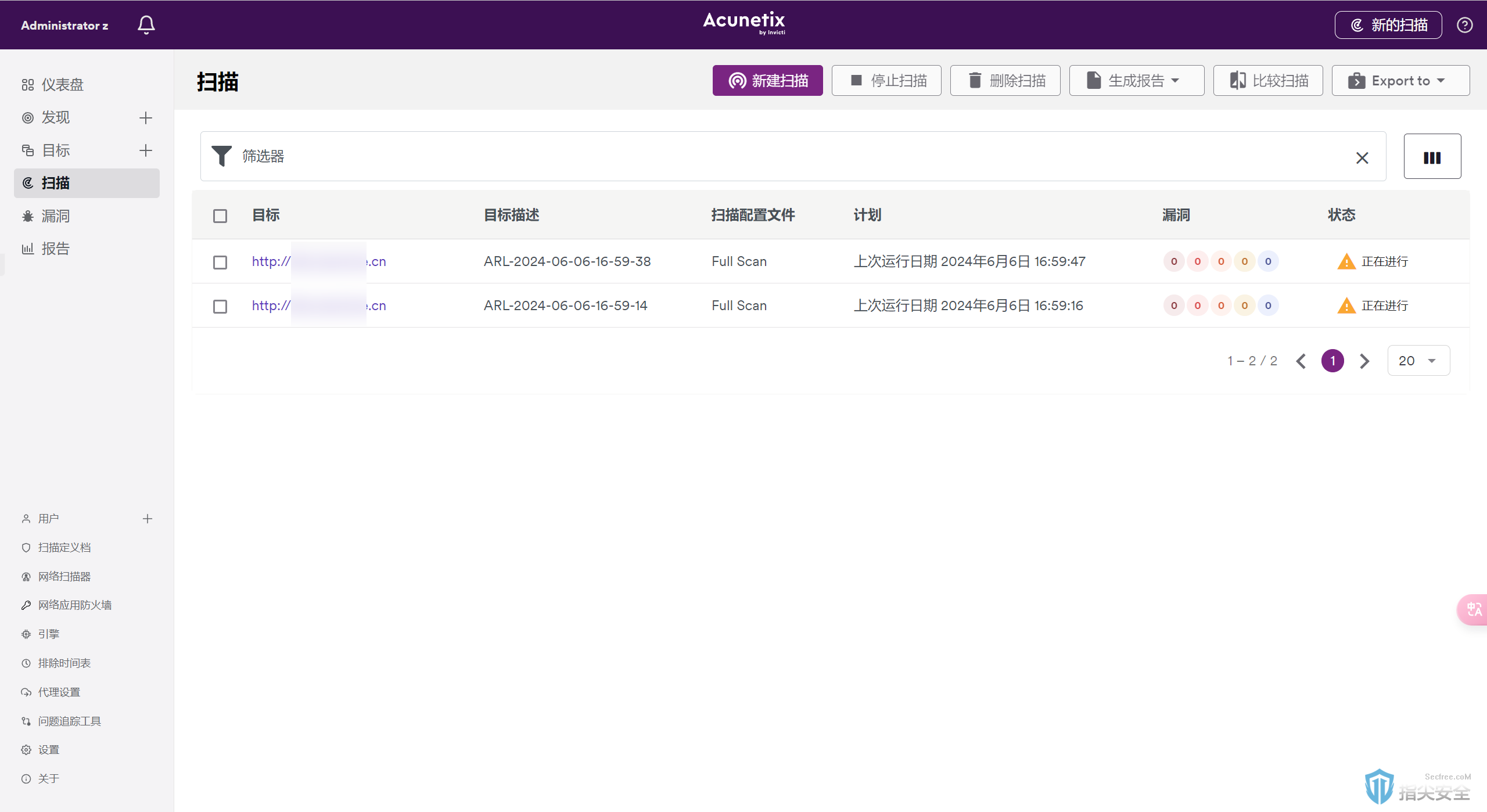

像这种自动化的方案有很多套,比如:Goby+xray或者Goby+AWVS、ARL+XRAY、ARL+AWVS,还有Rengine这种赏金自动化工具,主要的流程还是各种自动化信息收集最后漏洞扫描,通过工作流把不同的工具组合起来,使这个流程自动化。

两台linux服务器:(AWVS比较占配置) 两台:64位+2H4G(最低配置要求)

使用的两台vps,一台国内搭建灯塔系统,一台国外vps作为漏扫服务器

ARL使用Ubuntu,AWVS能跑docker就行

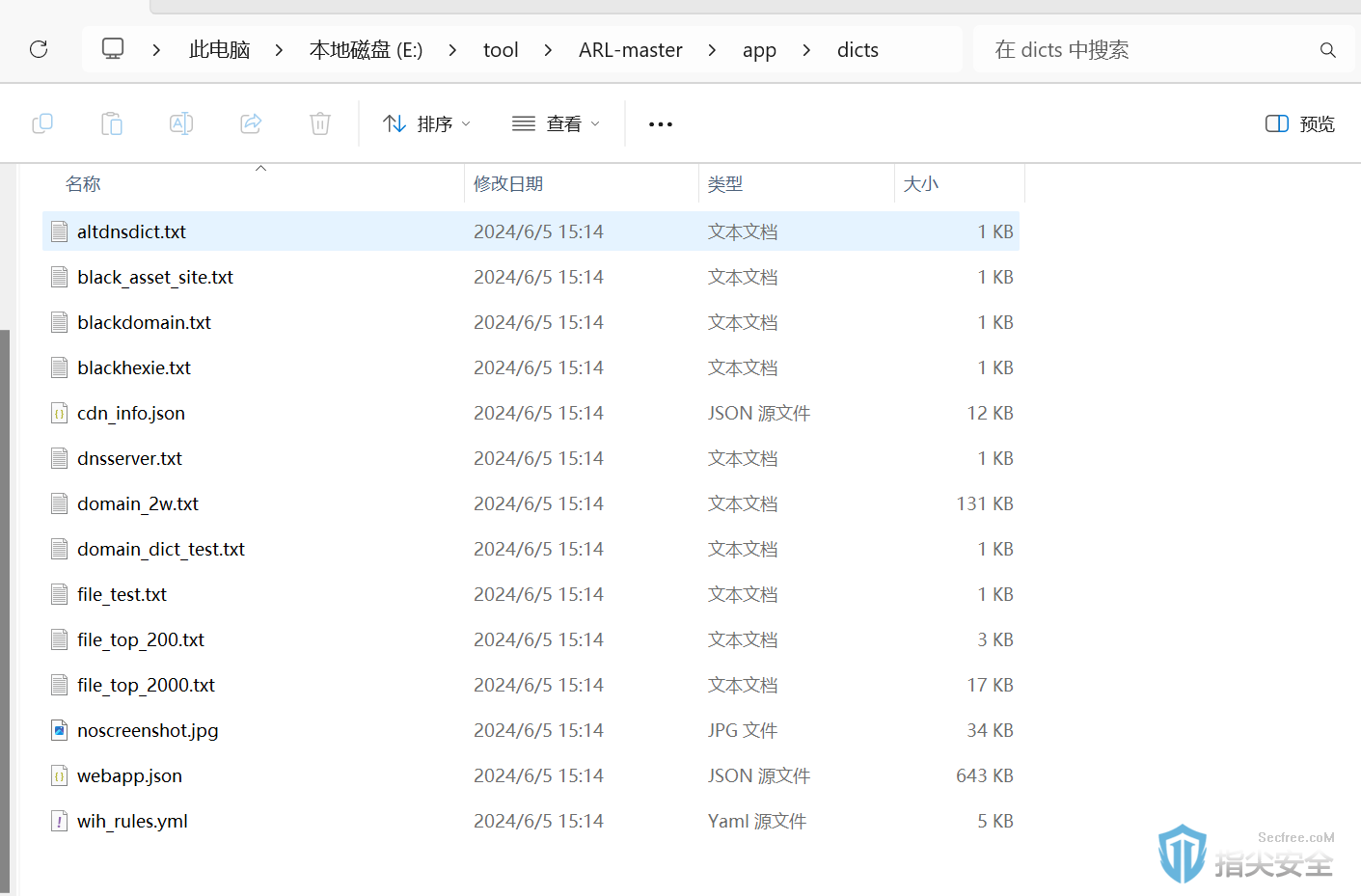

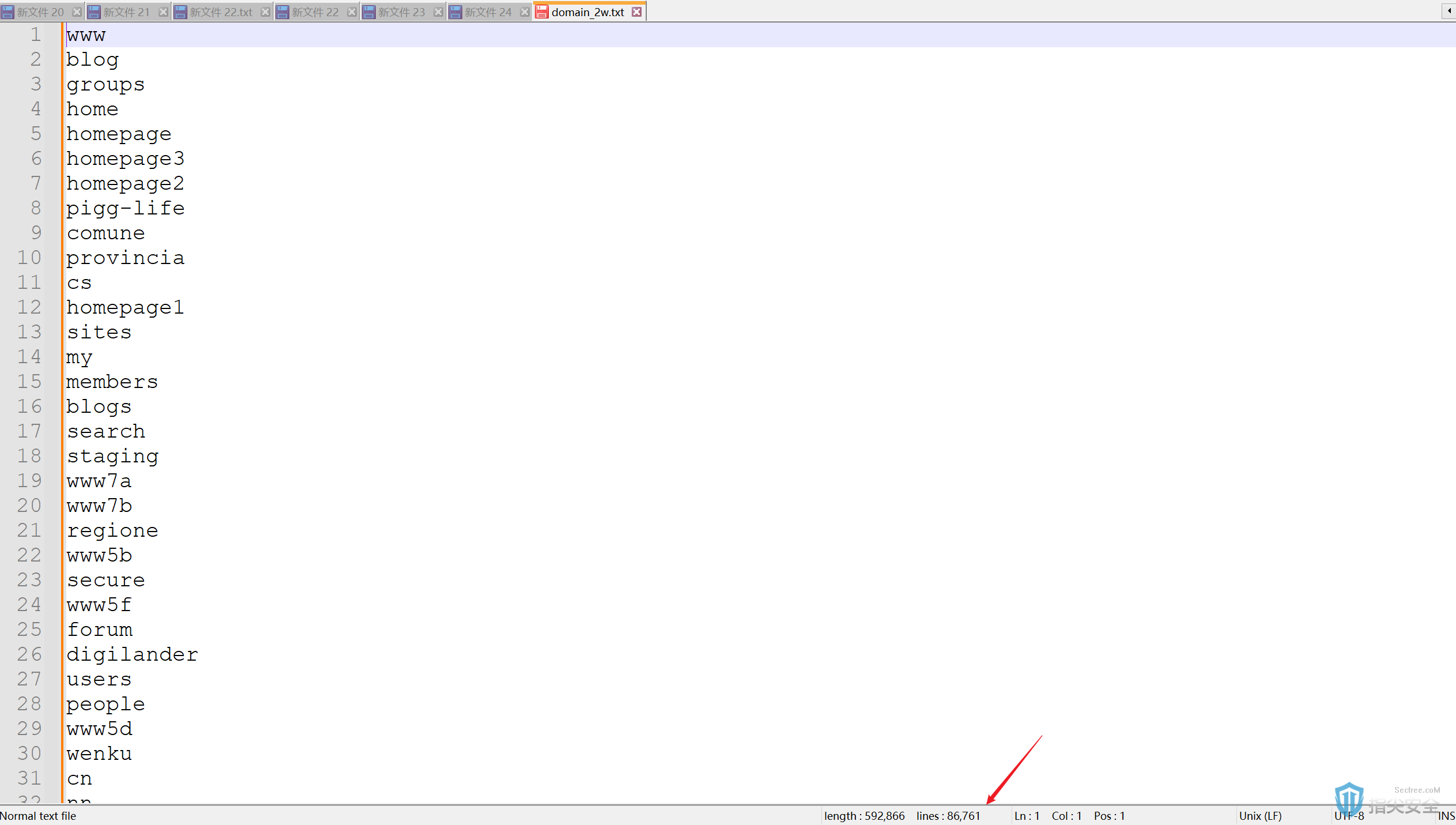

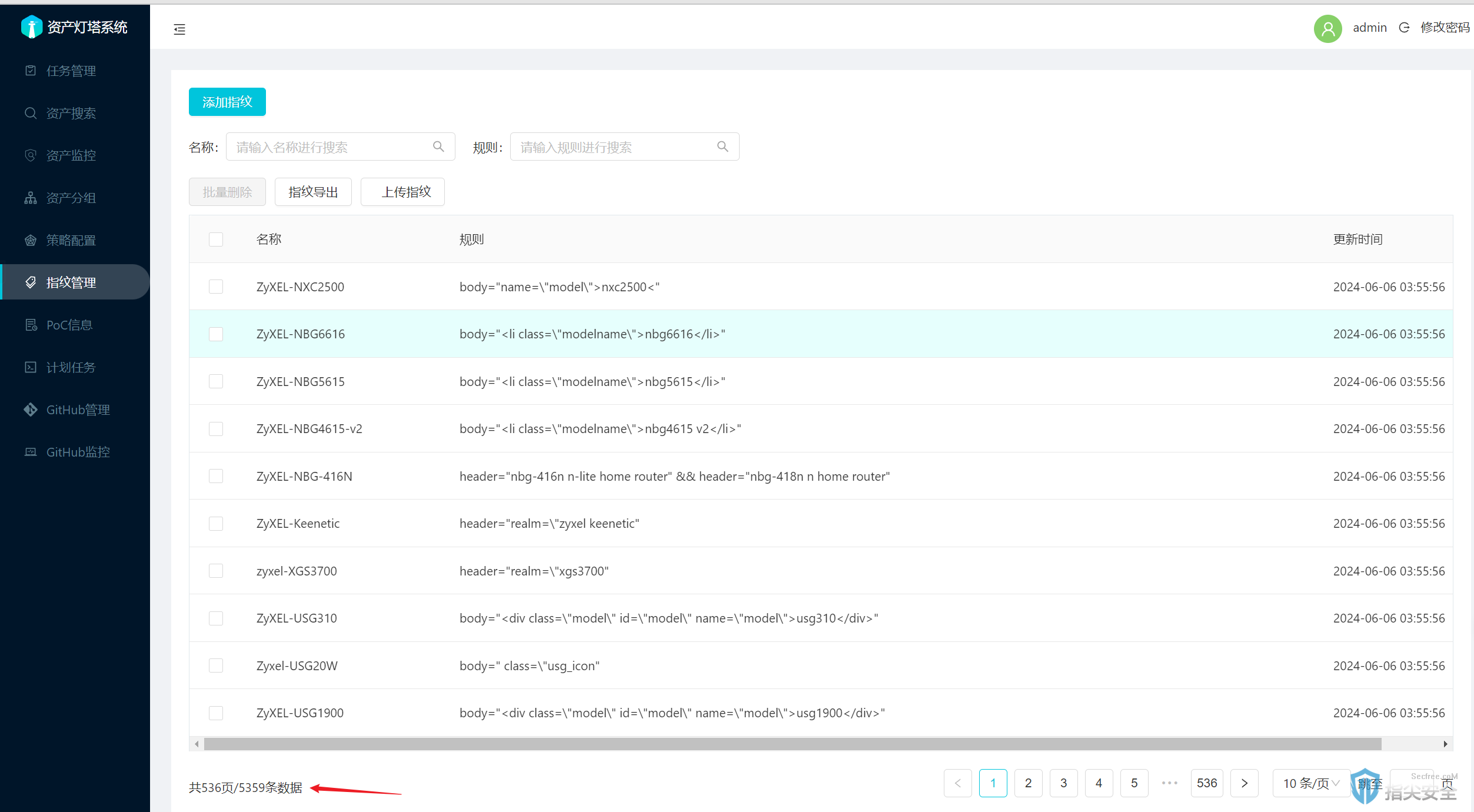

灯塔ARL【资产收集】:https://github.com/adysec/ARL

AWVS【漏洞扫描】

这里我用了两台国外的VPS,国外找github学生包白嫖的各种厂家账号,十几块钱可以买一二百刀的余额,用完连账号一起丢了。

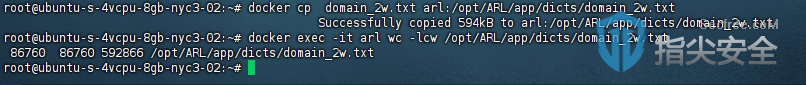

docker run --privileged -it -d -p 5003:5003 --name=arl --restart=always centos/usr/sbin/init

docker exec -it arl bash

# docker内运行,通过源码安装ARL

curl https://raw.githubusercontent.com/adysec/ARL/master/misc/setup-arl.sh >install.sh

bash install.sh

exitdocker内执行后直接exit退出即可。

apt install smartdns -y

curl https://github.com/adysec/ARL/raw/master/tools/smartdns.conf >/etc/smartdns/smartdns.conf

systemctl restart smartdns

docker exec -it arl bash

#docker内运行

tee /etc/resolv.conf <<"EOF"

nameserver 本机ip

nameserver 180.76.76.76

nameserver 1.2.4.8

nameserver 1.1.1.1

EOFsystemctl status arl-web

systemctl status arl-worker

systemctl status arl-worker-github

systemctl status arl-schedulerurl:http://127.0.0.1:5003

登录凭证:admin/arlpassdocker exec -ti arl mongo

use arl

db.user.insert({ username: '用户名', password: hex_md5('arlsalt!@#'+'密码')})

进入容器修改第三方网络搜索引擎接口

docker exec -it arl bash

cd /opt/ARL/app

vi config.yaml

Esc+: wq 保存退出

docker restart arl

#重启容器

修改API接口

docker pull 0xgkd/awvs

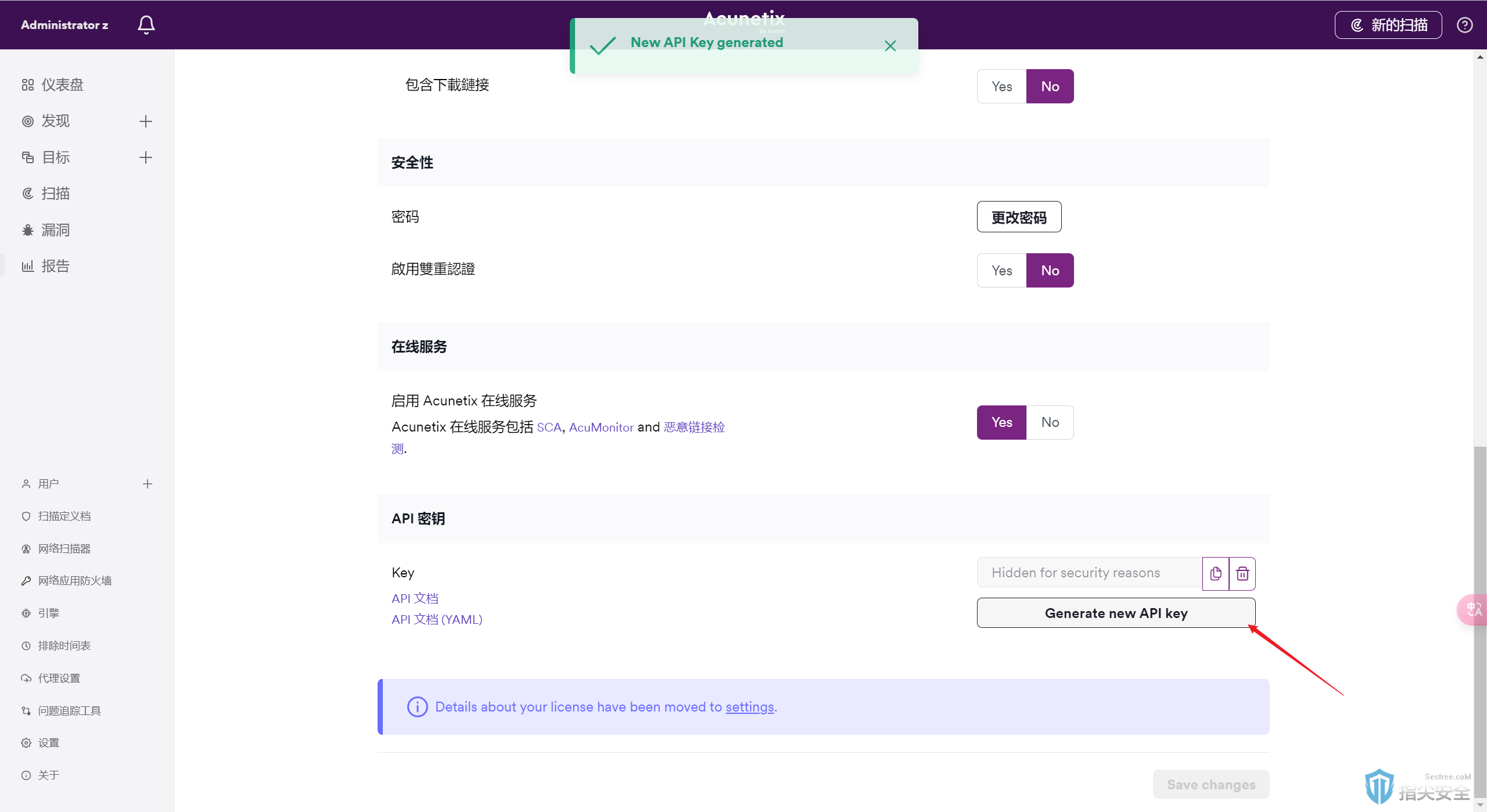

docker run -it -d -p 13443:3443 0xgkd/awvshttps://ip:13443/ 用户名:admin@gkd.com

密码:Oxgkd123

记得修复改密码!!!

作者:马云卓

2024年7月8日

洞源实验室