2个月前,网络安全和情报公司Tarlogic在西班牙安全大会RootedCon 2024上提出了一项利用蓝牙漏洞的BlueSpy技术,并在之后发布了一个名为BlueSpy的概念验证工具。

这个蓝牙安全漏洞能够允许攻击者在蓝牙扬声器(比如耳机)已经与另一个设备配对并连接的情况下,劫持或监听蓝牙扬声器的输出内容,这也意味着,如果攻击目标是蓝牙耳机,那么可以通过这个漏洞进行目标用户蓝牙耳机通话的劫持,即偷听目标对象的通话内容。

为了理解这个漏洞,我们先了解下蓝牙设备的四种配对方法:

▪️Just Work:这是最简单的蓝牙配对方法,也是最不安全的配对方式,它通常用于设备没有显示器或键盘的情况,在这种情况下,不需要用户交互便可以完成设备的蓝牙配对。例如,智能手机与耳机之间的配对。

▪️Passkey Entry:在这种方法中,一台设备上显示数字代码,用户必须手动在另一台设备上输入该代码。当一个设备具有显示器,而另一个设备具有数字键盘时可以使用此方法。与Just Work方法相比,这种方法有更高级别的安全性。例如,将蓝牙键盘与电脑配对。

▪️Numeric Comparison:此方法用于两个蓝牙设备都可以显示六位数字并允许用户输入“是”或“否”进行配对的情况。在配对过程中,用户在需要配对的两个设备的显示器上看到一个六位数字,如果数字匹配,则在每个设备上选择“是”进行响应。该方法能够防范针对MITM(中间人攻击)的保护。例如,将两个智能手机进行配对。

▪️Out of Band (OOB) :在此方法中,使用外部通信手段(如NFC或二维码)来交换配对过程中需要的信息。OOB的配对方法也能够防范MITM(中间人攻击),例如,具备NFC功能的蓝牙耳机与智能手机通过物理接触进行配对。

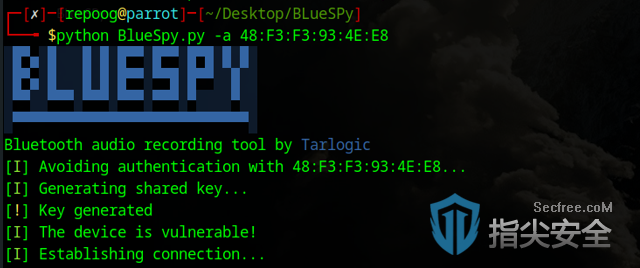

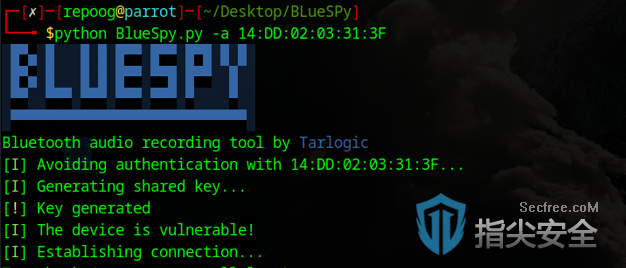

BlueSpy利用的是目前许多蓝牙扬声器设备的JustWorks机制,尤其是低端的蓝牙耳机或蓝牙音箱使用的都是这种配对机制,这种配对机制下不需要安全验证。在蓝牙配对模式下,任何使用BlueSpy的人都可以启动配对,设置共享密钥,连接到蓝牙扬声器,然后就可以像合法用户一样开始使用它。一旦攻击成功,攻击者可以激活扬声器进行音频输出劫持,如果用的是无声音频,则会产生“禁用扬声器”的效果。

BlueSpy攻击之所以有效的是一些蓝牙扬声器设备不需要安全配对。最直接的缓解方法要求用户明确允许使用物理按钮进行配对,或者在接收到新的配对尝试时播放音频通知,好在现在的中高端蓝牙耳机都具备这个功能,在启动蓝牙配对时候需要用户手动按键。

比如以下是小度智能音箱和Ola Dance的OWS Pro蓝牙耳机的测试效果,可以看到两类设备都存在这个漏洞,但由于小度智能音箱需要通过数字验证在屏幕进行人工确认,OWS Pro蓝牙耳机需要用户通过两个按键同时按下激活蓝牙配对模式,因此漏洞虽然存在,但无法利用成功。

另一种可能的缓解方法是使用物理按钮或控件来打开或关闭设备的可发现性和配对状态,以便用户可以在蓝牙设备真正需要被使用时候才开启蓝牙连接。

BlueSpy项目地址:https://github.com/TarlogicSecurity/BlueSpy

作者:裴伟伟

2024年6月3日

洞源实验室