【题记】

2018年1月11-12日,第五届安天网络安全冬训营在哈尔滨启幕,安天网络监测产品中心的同事发表了题为《智者伐道—感知空间中的新威胁》的演讲。他指出网络威胁监测能力是“叠加演进安全模型”中“积极防御”的驱动力之一,也是 OODA 循环的关键一环。在本次分享中,他以实战化的三个例子,介绍了如何通过人机结合充分利用网络威胁监测能力、实现感知网络空间中的新威胁。

2018年1月11-12日,第五届安天网络安全冬训营在哈尔滨启幕,安天网络监测产品中心的同事发表了题为《智者伐道—感知空间中的新威胁》的演讲。他指出网络威胁监测能力是“叠加演进安全模型”中“积极防御”的驱动力之一,也是 OODA 循环的关键一环。在本次分享中,他以实战化的三个例子,介绍了如何通过人机结合充分利用网络威胁监测能力、实现感知网络空间中的新威胁。

以下为报告全文:

各位专家、老师,下午好。今天我给大家分享的题目是“智者伐道——感知网络空间中的新威胁”。主要分为以下几个部分:首先,让我们回顾一下“叠加演进安全模型与OODA 循环”以及在其中作为驱动力的网络监测设备;然后,一起通过3个实例,来看在实战中如何更好的使用网络监测设备;最后,我们希望可以通过协同联动建立实战化的防护体系。

网络监测在叠加演进安全模型与OODA的作用

在本届冬训营,安天的多位讲师都提到了“叠加演进安全模型”,该模型从五个层次描述了防护体系建设需要考虑的因素,主要包括:基础结构安全、被动防御、积极防御、情报、进攻性防御。而如果要部署在合理的基础架构之上,网络安全监测设备则属于被动防御的一部分,其通过全天候、全方位的持续监测能力支撑态势感知、消费威胁情报。尤其对于积极防御而言,其核心驱动力来自持续监控与调用现有安全机制形成的反击。因此对监测设备就提出了更高的要求,进而衍生出了安天探海威胁检测系统(以下简称探海)这类威胁监测设备。

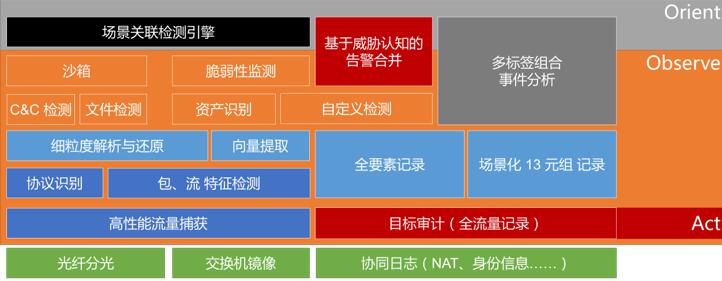

图 1探海威胁监测能力体系架构

探海不仅从多个维度对持续增大的网络流量进行监测;同时也帮助用户实现全要素记录与威胁发现。这些能力由细粒度的协议解析、威胁检测、行为记录等多种能力共同构成。这些监测能力在OODA循环中,主要用以支持Observe(观察)、Orient(调整);而对于特定目标则要根据响应动作进行更完整的记录。基于此安天经过多年的积累形成了探海如今的架构。

探海能够实现对流量的高性能捕获、并补充以协同日志。并可以进行细粒度的协议解析、根据需要进行全要素记录与场景化的 13 元组记录。同时其可在包、流、文件、元数据多个层次进行检测,用来支撑用户的Orient(调整);并通过基于威胁认知的告警合并与多标签组合形成场景,降低用户需要筛选的数据;另外还可以通过自定义规则与针对关键目标的目标审计,实现对部分响应能力的支持。

具备了如上能力的探海,要如何结合实战呢?我们从“美方”对攻击者的作业流程分析来看,在2016年一个军事展览会前培训上,美方将攻击化为 Pre-Event、Get In、Stay In、Act 四个阶段。我将结合这几个阶段从实战角度分享一下如何进行网络威胁监测。

人机结合感知网络空间中的新威胁

提升感知 全要素监测威胁(鱼叉钓鱼)

第一个例子是鱼叉钓鱼,即针对性的钓鱼攻击,监测设备常见的部署位置主要包括:互联网边界、DMZ区边界、办公网边界、分支机构边界、核心业务区边界、内部其他分区交界、重点主机或服务器所在交换机。如果一封邮件发到企业的邮箱中,其流程可能是:先经过互联网边界,然后进入DMZ区的邮件服务器,再由邮件服务器经过办公网边界进入某个办公网中。在这个过程中,攻击者需要在事前了解目标的身份;准备恶意附件、有漏洞的格式文档、仿冒网站、宏病毒等等各种用于 Get In 侵入的手段;在侵入之后则需要建立一条或多条命令控制通道。此时可以在产品中看到一封邮件,并显示了收件人、发件人和一些相关的标签。

攻击者如何获取到这些身份信息呢?一种典型的方式是通过入侵路由器(如利用2017年曝光的路由漏洞)。如果要监测流量当中的身份信息,就需要记录丰富的HTTP、SMTP/POP3/IMAP元数据。包括:域名、Cookie等等,并从中发现泄漏的账号、QQ、IMEI、IMSI、收发件人、抄送等身份信息。在进一步Get In 的过程中,则需要对传输的恶意代码进行检测、对元数据进行记录。积极防御假设攻击者存在“先手优势”,攻击者可以有充分的逃避检测的准备。这时候探海这类监测产品的记录功能就更重要。除了记录附件下载以外,还需要记录账号、收发件人、抄送、正文中的URL、附件行为。

实战中我们经常遇到一种情况,即看到一封钓鱼邮件,但是不知道用户是不是真的受害了,不知道用户是不是打开了附件。此时就需要对后续的可能进行预测,例如:可能访问的URL、域名、IP。通常追影这类行为分析产品,就适用于此场景,通过对附件的行为进行分析,提取其中可能访问的链接作为后续情况感知参考。此时就要求追影能够辅助安全监控分析师、威胁分析师补全断链,揭示恶意代码行为;输出能够指引分析师的线索;为事件响应专员提供处置依据。例如刚刚的邮件中,有一个钓鱼的URL,访问之后,我们可以看到探海当中记录了完整的元数据。通过访问的HTTP 状态码,可以看到用户确实成功访问了这个邮件中的钓鱼站点。

由于攻击者的先手优势存在,防御者常常是响应对手的动作,那么就要求网络监测设备能够配合相关产品,全方位记录相关内容。而不仅仅是记录监测到的威胁事件,或者告警日志。对于当前实例来说,探海除了威胁事件、告警日志之外,还要记录HTTP/HFS/FTP/TCP(HTTP 元数据:域名、URL、Refer、User-Agent、Cookie 等以及根据场景自适应的 13 元组信息)等各种文件传输。当我们走出非黑即白的逻辑,进行全要素记录时,就犹如从“盲人摸象”到到“庖丁解牛”。感知体系的建立者,不得不考虑记录海量的数据,只有这样,才能清晰完整地感知发生了什么。

面对威胁的长期性与潜伏性、全流量记录与分析并不适用。相比于传统,全要素记录就像是一个 10万倍的数据放大器。就像安天某个用户一样,如果仅记录威胁事件,一天仅仅有51条,但其他事件超过 313万。所以最近几年,包括探海已开始以要素形式记录相关的事件,实现按需采集。但在这个过程中也发现了一些问题,例如:仅记录元数据和文件 MD5 时网络与终端是脱节的,MD5 值并不能直接转化为恶意代码的行为或相关行为的痕迹。而通过安天下一代威胁分析引擎提取的各种向量、与追影对文件的行为揭示,可以补充这些断链。提取出的向量虽然比原始数据小,但是仍然比传统的日志要大很多。因此按需记录和基于“新类型事件”触发式的记录就显得更为重要。通过这些努力,我们将需要记录的数据大幅度的降低了。同时,利用元数据、向量与多标签的组合构成场景式的规则,也有助于分析师降维数据,决策/找到值得关注的威胁。

持续监测 发现威胁滩头堡(水坑攻击)

积极防御中,人是关键不可缺少的角色,人的参与也必须是持续的。无论是对鱼叉钓鱼,还是水坑攻击都是如此。这些人可以划分为不同的角色,通过持续监控、快速研判、进行有效响应并协同作战形成体系。持续监控如何发现水坑攻击呢?就是要找到攻击者的滩头堡,找到他 Stay In 在哪里,向上追溯 Get In 的过程。

对于恶意代码的传播过程分析,特别是二次传播与水坑攻击,探海也做了强化。对于部署在相关位置的设备,要想发现水坑就需要找到二次传播源,在二次传播源形成的过程中,探海可以看到:HTTP/FTP/SMB 协议的文件上传行为、上传内容格式;文件下载、下载格式。同时具备:后门载荷检测、网络军火漏洞识别、二次传播源分析、样本行为分析。有了这些数据,才能更好的支撑对传播态势的预测和对攻击路径的溯源。

响应驱动 切断攻击杀伤链(WannaCry)

除了日常看恶意代码传播态势、检查是否存在二次传播源意外、关注命令控制服务器、检查身份泄漏以外。实际场景中更常会遇到的就是被“通报”或者遭遇“威胁情报”,例如“魔窟”(WannaCry)。积极防御要求我们做持续地监控、持续地调用现有防御机制进行响应,而不仅仅是在被通报时才做出动作。在这个过程中,我们在防守范围内实施反击:内部猎杀恶意代码、针对性调整策略、调用现有的安全机制反击、消耗攻击者的资源,改进基础结构、部署新的被动防御措施。

以 “魔窟”(WannaCry)为例,在日常的工作过程中,我们需要如何思考?一个威胁发生了,他针对谁?受害者在哪里?有哪些行为?做了什么?使用了什么?下一步是什么?加密破坏、漏洞传播、连接开关域名是魔窟的典型行为。开关域名可以帮助我们确认受害者,存在相关开放端口、漏洞、后门的主机则是潜在的受害目标。利用持续监控能力,我们就可以掌握网内的疫情,为联合终端、防火墙等进行疫情控制做好准备。通过对相关线索的合并,我们可以建立重点威胁的持续追踪能力。

协同联动,建立实战化的防护体系

持续监控能力本身并不能将 OODA 完全闭环,只有协同联动的防护体系才能做到。在这一点上,我们可以从斯诺登泄露的材料中关于美方体系的描述看到,对于被动防御,美方更多地是通过采购商业产品来构建。而积极防御与感知体系则是在此之上建立的,而更上层的情报体系与预警体系则更依赖外部情报服务。在防御体系的建立上,美方是我们值得学习的,这个体系也是与叠加演进模型相符的。但在这其中的积极防御、情报,都离不开不同角色人员的参与。

图 2安天核心技术支撑的实战化有效防护体系

最后希望今天的分享能有助于大家建立全天候、全方位持续监控网络威胁能力与实战化的防御体系,感谢聆听。