【快讯】昨日,多家外媒公开报道:苹果默认邮件程序中存在两个0day漏洞,利用该漏洞攻击者可在多个版本的iOS系统上实现远程代码执行,影响范围波及全球超十亿部苹果设备。据悉,两个漏洞已存在8年之久,从iOS6到当前的iOS13.4.1均被波及,更为可怕的是,至少在2018年1月起多个组织已经开始利用这两个在野零日漏洞发动针对性攻击,北美、日本、德国、沙特、以色列等多个国家的企业高管首当其冲,而用户几乎无法察觉到异常的存在。截止目前,苹果官方已承认此次漏洞事件,表示已开发修复程序,并会尽快推出安全更新。

iOS系统默认邮件程序惊曝武器级漏洞

波及全球超十亿苹果设备

本周一,旧金山的一家手机安全取证公司ZecOps公开发布一则重磅报告,表示去年末在调查一起客户网络攻击事件时,发现:iPhone和iPad自带的默认邮件应用程序Apple Mail存在两个正在被在野利用的严重漏洞。

利用这两个漏洞,攻击者可以远程秘密获取苹果设备的控制权,而且是只要向已登录邮件账号的用户设备发送电子邮件便可实现。据不完全统计,此次事件影响范围将波及全球超十亿部苹果设备。

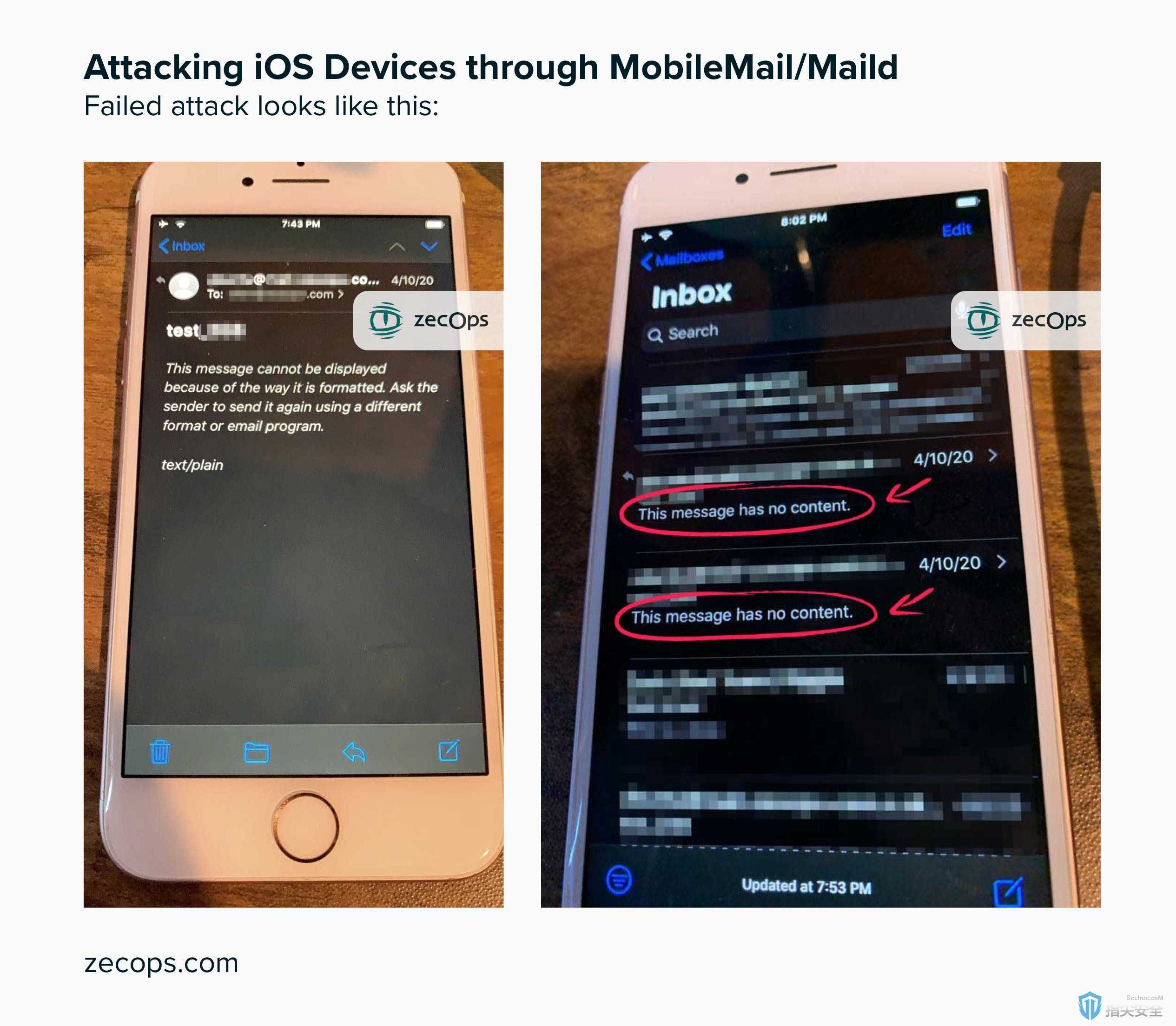

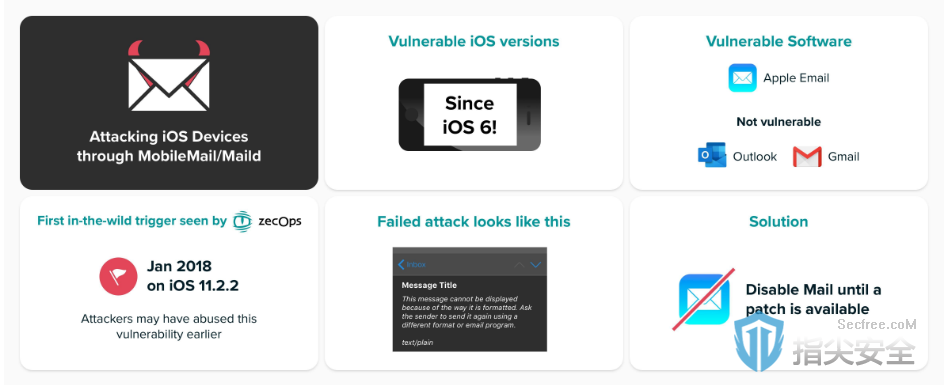

具体而言,这两个关键漏洞位于Apple邮件应用程序使用的MIME库中,会因邮件提取格式问题而触发,包括:越界读写错误和堆溢出错误。攻击者可以通过发送空白电子邮件的方式,强制使在目标手机上实现任意代码执行,从而在Mail邮件应用程序权限下,任意访问机密信息。

可以说,这两个漏洞都是在野外触发的。而且第二个漏洞更为严重一些,因为其可以实现“零点击”利用,无需任何用户交互。具体信息如下:

- iOS 12上的漏洞触发:在这一版本系统中,用户需要点击电子邮件方能触发该漏洞,但如果攻击者控制了邮件服务器,则无需单击邮件便可实现触发;

- iOS 13上的漏洞触发:在后台打开Mail应用程序时,iOS 13上的无辅助(零点击)攻击。-

更令人不安的是,攻击者还可将该组漏洞与其他内核级漏洞结合起来,扩大访问权限,进而掌控整个iPhone。

对此,以色列国防军前安全研究员阿夫拉罕(Avraham)也称,他怀疑这种黑客技术是一系列恶意程序的一部分,其余程序未被发现,这可能使攻击者拥有完全的远程访问权限。

而关于该漏洞的波及范围,消息显示:至少在2012年苹果发布iOS 6之时就已存在,甚至影响了当前的iOS 13.4.1,可以说,这组漏洞至少已存在8年之久,并且影响了目前苹果几乎所有版本的iOS系统。然而遗憾的是,除邮件使用速度短暂下降以外,用户却很难察觉到任何异常。

对此研究员表示:”对于苹果用户本身来说是很难意识到黑客的入侵的,因为攻击者在获取用户远程操控之后,可以立即删除恶意电子邮件,或者说删除邮件也是攻击手段的一部分。”

截止目前,苹果官方已承认此次漏洞事件,表示已开发修复程序,并会尽快推出安全更新。

国家级黑客组织已将该漏洞投入使用

北美、日本、德国等多国企业高管被攻击

尽管,苹果已着手研发修复程序,但显然,黑客组织已经走在安全专家之前。就在本周一的报告中,ZecOps表示:尽管没有发现攻击的幕后黑手,但他们已经了解到至少有一个“雇佣组织”在销售该漏洞利用,并将电子邮件地址作为唯一标识符。

更为重要的是,ZecOps披露:已有证据表明,至少从2018年1月起,黑客就在利用一个 iOS 漏洞,似乎是向高级别 iOS 用户发送恶意邮件活动的一部分。相关已有数据显示:北美、日本、德国、沙特、以色列等多个国家的企业高管首当其冲。具体信息如下:

- 北美一家财富500强组织机构的多个个体

- 日本某运营商的一名高管

- 一名德国 VIP

- 沙特阿拉伯和以色列的 MSSPs

- 一名欧洲记者

- 一家瑞士企业的高管疑遭攻击

此外,该公司研究员还表示:“我们认为这些攻击和至少一个国家威胁操纵者或从第三方研究人员手中以 POC 级并‘按现状’使用或稍作修改的形式购买exploit 的国家有关。”

而截至目前,苹果公司尚未对该组漏洞被利用作出回应。

智 库 时 评

其实,早在两个月前发现在野利用攻击后,该公司就已经将其报告报给苹果安全团队。

然而,遗憾的是截至发文前,只有iOS13.4.5 最新测试版本上进行了修补,而数百万的iPhone和iPad设备几乎还深处漏洞阴霾之下。

为此,智库强烈建议:在苹果发布新补丁之前,建议广大用户减少使用苹果设备任何内置的邮件应用程序。